Przeglądasz wpisy z kategorii cyberbezpieczeństwo

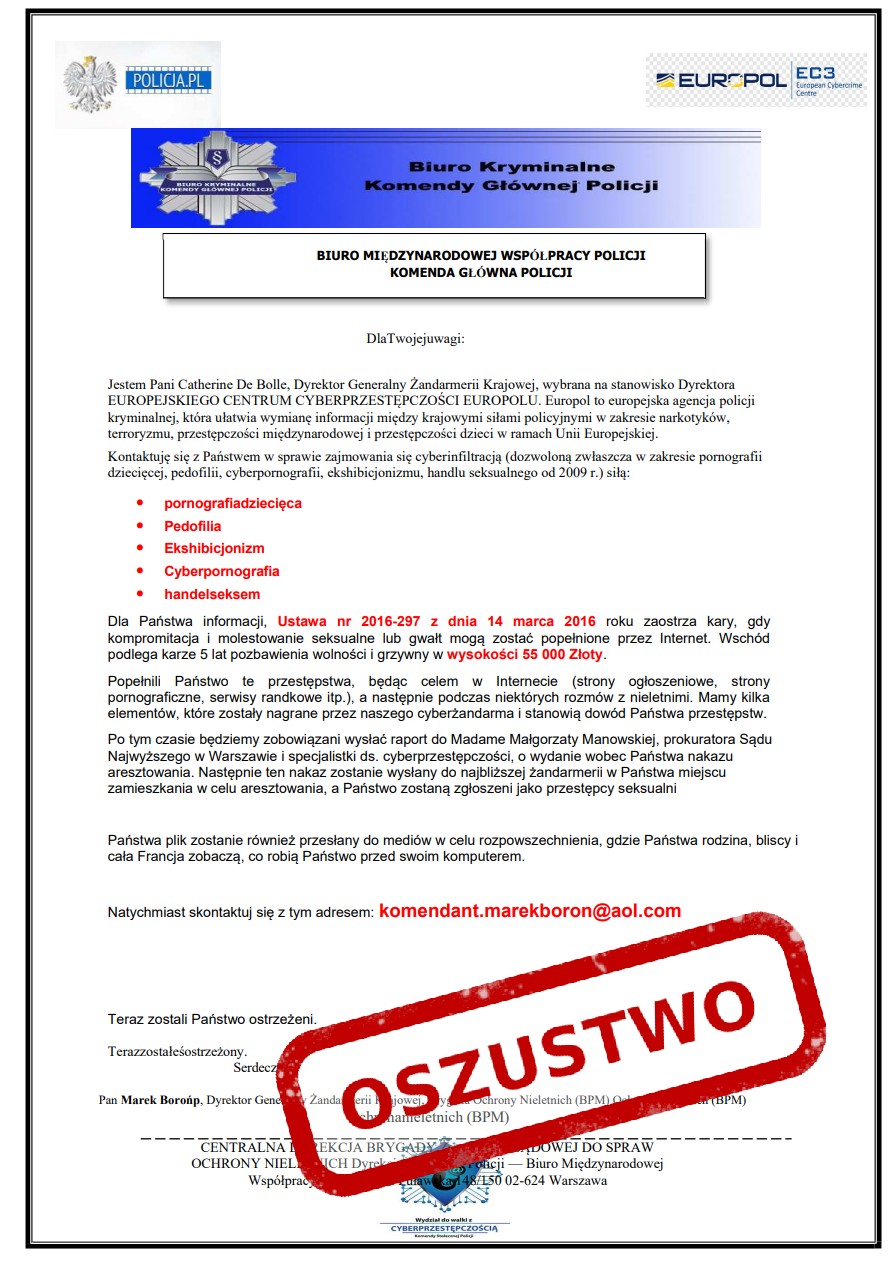

⚠️ Uważaj na fałszywe wezwania z Policji i Europolu!

📩 Do wiadomości dołączany jest plik w formacie .pdf lub .jpg, który wzywa do kontaktu pod wskazanym adresem mailowym. Ma to na celu wyłudzenie danych osobowych i pieniędzy.

🔎 Oszuści proszą o kontakt, żeby w oparciu o autorytet instytucji, na którą się powołują, nakłonić potencjalną ofiarę np. do przesłania skanu dowodu osobistego. Często nakłaniają też do przekazania zdalnego dostępu do komputera, wykonania płatności czy spotkania w celu przekazania pieniędzy.

📢 Jeśli otrzymasz wiadomość, która wzbudzi Twoje wątpliwości, zgłoś ją przez formularz na stronie incydent.cert.pl lub w aplikacji mObywatel w usłudze „Bezpiecznie w sieci”.

Pamiętaj, Twoje zgłoszenia pomagają ochronić też innych!

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/20/uwazaj-na-falszywe-wezwania-z-policji-i-europolu/

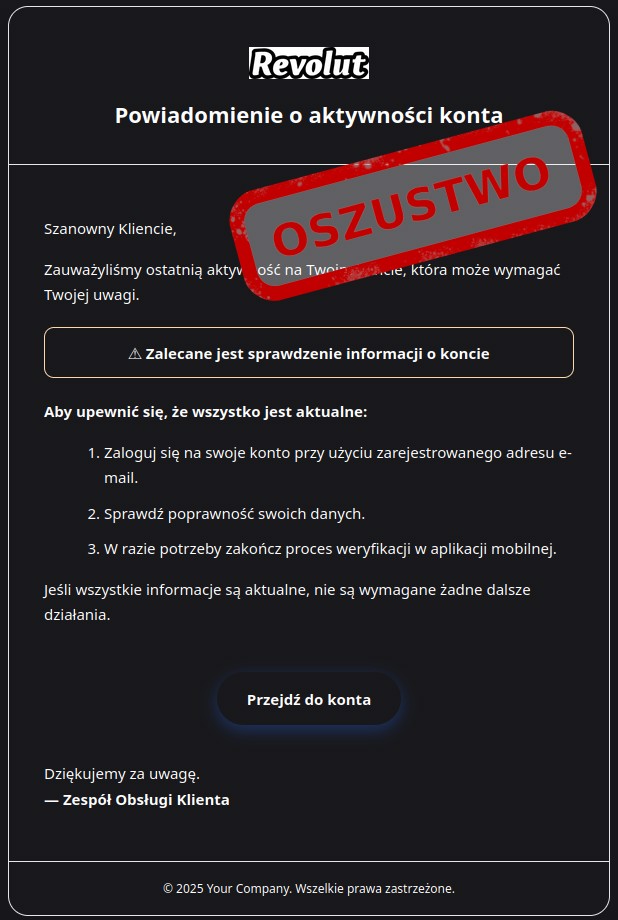

⚠️ Wiadomość dotycząca konta Revolut? Uważaj na cyberprzestępców!

📢 Wiadomość to powiadomienie o rzekomej niepokojącej aktywności na koncie. Użytkownicy są zachęcani do sprawdzenia jej i kliknięcia w link, który prowadzi do strony wyłudzającej dane logowania.

🔗 Dane przesłane za pomocą takiej złośliwej witryny trafiają bezpośrednio do przestępców. Dzięki temu mogą oni przejąć dostęp do konta, a w konsekwencji także zgromadzone na nim środki.

⚠️ Jeśli dostaniesz taką wiadomość, zweryfikuj kto jest jej nadawcą oraz upewnij się dokąd dokładnie prowadzi link.

👉 Podejrzane wiadomości lub strony zgłaszaj przez incydent.cert.pl lub w aplikacji mObywatel (usługa „Bezpiecznie w sieci”).

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/19/wiadomosc-dotyczaca-konta-revolut-uwazaj-na-cyberprzestepcow/

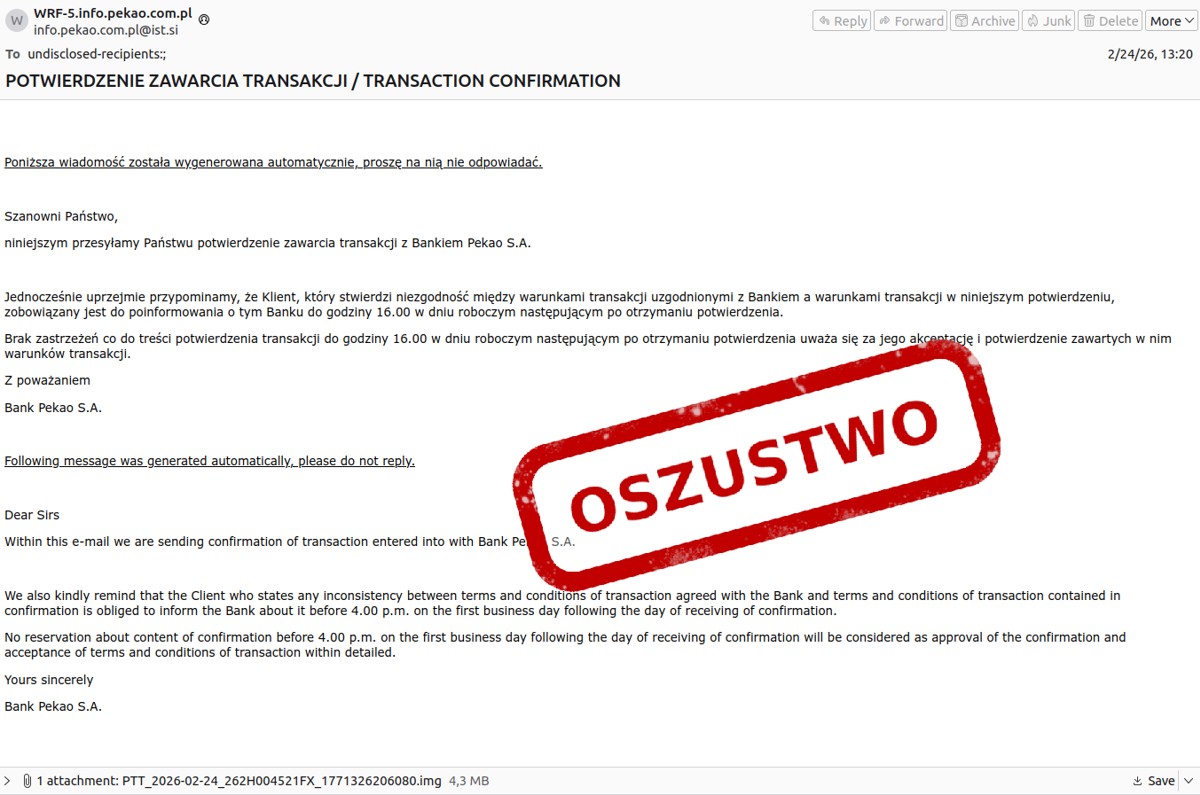

🚨 Uważaj na fałszywe wiadomości podszywające się pod Bank Pekao S.A.

📨 W przesyłanych wiadomościach informują o konieczności „weryfikacji dokumentu” i zachęcają odbiorców do pobrania załączonego pliku.

💾 W załączniku znajduje się plik w formacie .img, który w rzeczywistości zawiera złośliwe oprogramowanie typu infostealer. Po uruchomieniu może ono wykradać poufne informacje — m.in. dane logowania do kont, zapisane hasła czy informacje finansowe.

🔍 Kiedy dostaniesz taką lub podobną wiadomość zwróć uwagę na:

➡️ poprawność adresu nadawcy wiadomości,

➡️ treść wiadomości, która wywołuje presję czasu lub strach,

➡️ prośby o pobieranie plików lub ich samodzielne uruchamianie,

➡️ podejrzane załączniki w nietypowych formatach - końcówki takie jak .tar, .exe, .js czy .7z mogą sugerować, że zawartość załącznika jest inna niż obiecuje treść maila.

📢 Podejrzane e‑maile zgłaszaj przez formularz na stronie incydent.cert.pl ✅️ W aplikacji mObywatel skorzystaj z usługi „Bezpiecznie w sieci”.

Dzięki Twoim zgłoszeniom możemy skuteczniej reagować na zagrożenia! 🛡️

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/18/uwazaj-na-falszywe-wiadomosci-podszywajace-sie-pod-bank-pekao-sa/

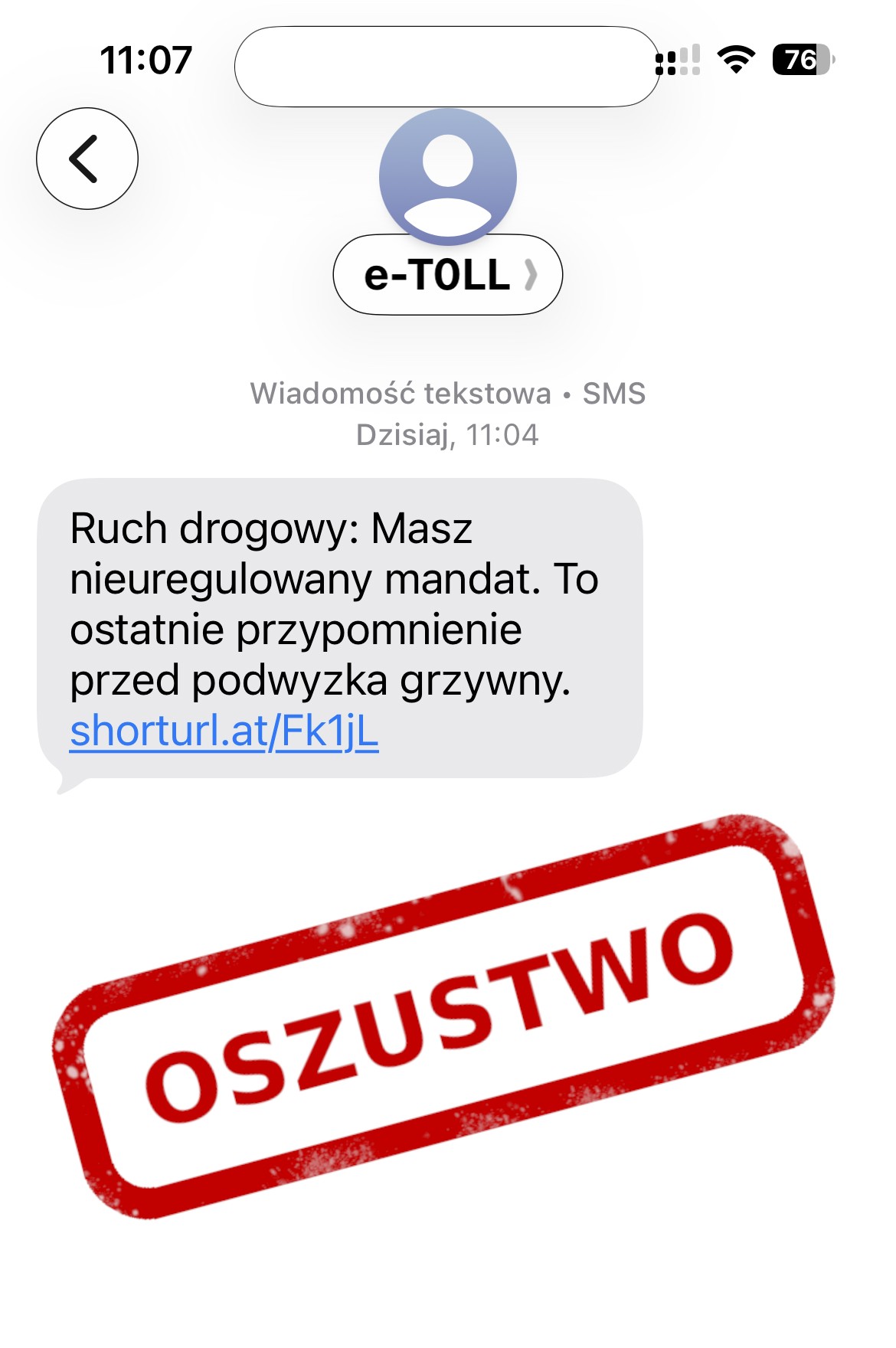

💬 SMS dotyczący problemów z pojazdem? Uważaj na przestępców!

⚠️ Wiadomości w obrębie tej kampanii mogą się różnić, np. mówić o nowym wykroczeniu albo zachęcać do uregulowania grzywny przed jej podwyższeniem, ale cel przestępców jest wspólny dla wszystkich prób oszustwa.

💳 Treść skłania do przejścia na stronę udającą portal rządowy. Tam oszuści wyłudzają dane karty płatniczej - opłata do uiszczenia wydaje się niewielka, ale w rzeczywistości podanie danych umożliwia oszustom wyczyszczenie konta aż do wysokości limitów transakcyjnych.

🔍 Zanim podasz jakiekolwiek dane:

👉 sprawdź adres nadawcy wiadomości,

👉 samodzielnie wyszukaj prawdziwy adres strony internetowej instytucji i zweryfikuj czy link z wiadomości na pewno prowadzi właśnie tam,

👉 jeśli masz jakiekolwiek wątpliwości skontaktuj się z instytucją, która rzekomo wysłała wiadomość.

📢 Podejrzane reklamy, wiadomości i strony zgłaszaj za pomocą formularza: http://incydent.cert.pl ✅ W ten sposób pomagasz chronić siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/17/sms-dotyczacy-problemow-z-pojazdem-uwazaj-na-przestepcow/

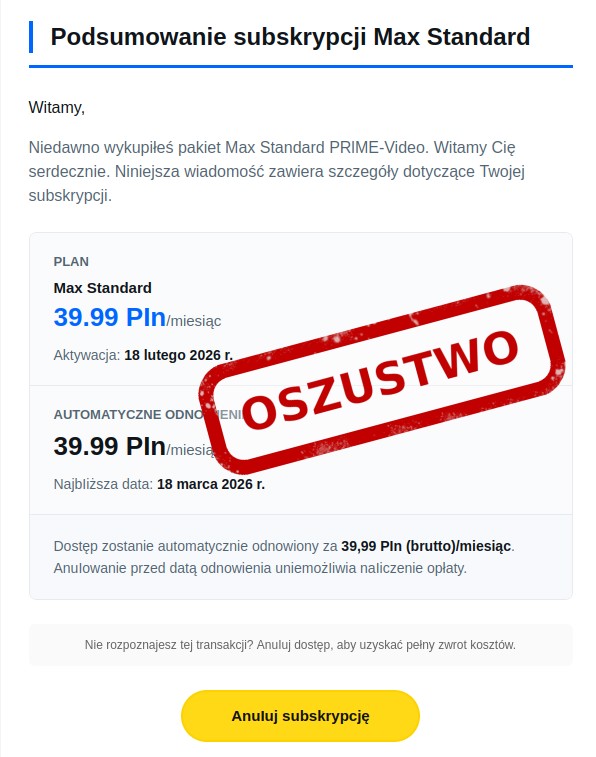

⚠️ Uważaj na fałszywe powiadomienia z serwisów streamingowych!

💻 W wiadomościach informują o rzekomym rozpoczęciu subskrypcji Amazon Prime, którą – jak twierdzą – możesz anulować.

🔗 Po kliknięciu w załączony link otwiera się strona przygotowana przez oszustów. Witryna do złudzenia przypomina panel Amazon, jednak wszelkie dane wpisane w formularzu – w tym dane karty płatniczej oraz dane osobowe – trafiają bezpośrednio do cyberprzestępców.

⚠️ Jeśli natrafisz na taką wiadomość, zweryfikuj kto jest jej nadawcą oraz upewnij się dokąd dokładnie prowadzi link.

📢 Otrzymane podejrzane SMS-y wyślij na bezpłatny numer 8080, a fałszywe maile zgłoś poprzez formularz na stronie incydent.cert.pl ✅ Wspierasz w ten sposób ochronę innych użytkowników.

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/16/uwazaj-na-falszywe-powiadomienia-z-serwisow-streamingowych/

⚠️ Uważaj na fałszywe sklepy z opałem!

💵 Oferują promocje i natychmiastową wysyłkę, a przygotowane przez nich witryny do złudzenia przypominają prawdziwe sklepy. Niestety po opłaceniu zamówienia kontakt się urywa, a towar nigdy nie dociera.

🔍 Jak się chronić? Zanim złożysz zamówienie:

👉 sprawdź, czy sklep widnieje w oficjalnych rejestrach przedsiębiorców,

👉 przejrzyj oceny sklepu, sprawdź czy zamieszczone opinie nie wydają się sztuczne, czy nie zostały dodane w podobnym czasie,

👉 zwróć uwagę na dane kontaktowe, regulamin i politykę prywatności. Czujność powinien wzbudzić np. brak adresu, numeru NIP czy działającego numeru telefonu do kontaktu,

👉 fałszywe sklepy często pozornie oferują wiele metod płatności, ale wymuszają uregulowanie rachunku szybkim lub tradycyjnym przelewem,

👉 zawsze sprawdzaj adres strony — jeśli domena zawiera błędy, literówki lub nijak się ma do nazwy sklepu, to bardzo wyraźny sygnał ostrzegawczy,

👉 również błędy tłumaczenia w opisach lub nietypowa kategoryzacja produktów mogą świadczyć o próbie oszustwa.

🛡️ Jeśli natrafisz na podejrzaną stronę – zgłoś ją do CERT Polska przez formularz incydent.cert.pl lub w aplikacji mObywatel (usługa "Bezpiecznie w sieci"). Pomagasz w ten sposób chronić siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/15/uwazaj-na-falszywe-sklepy-z-opalem/

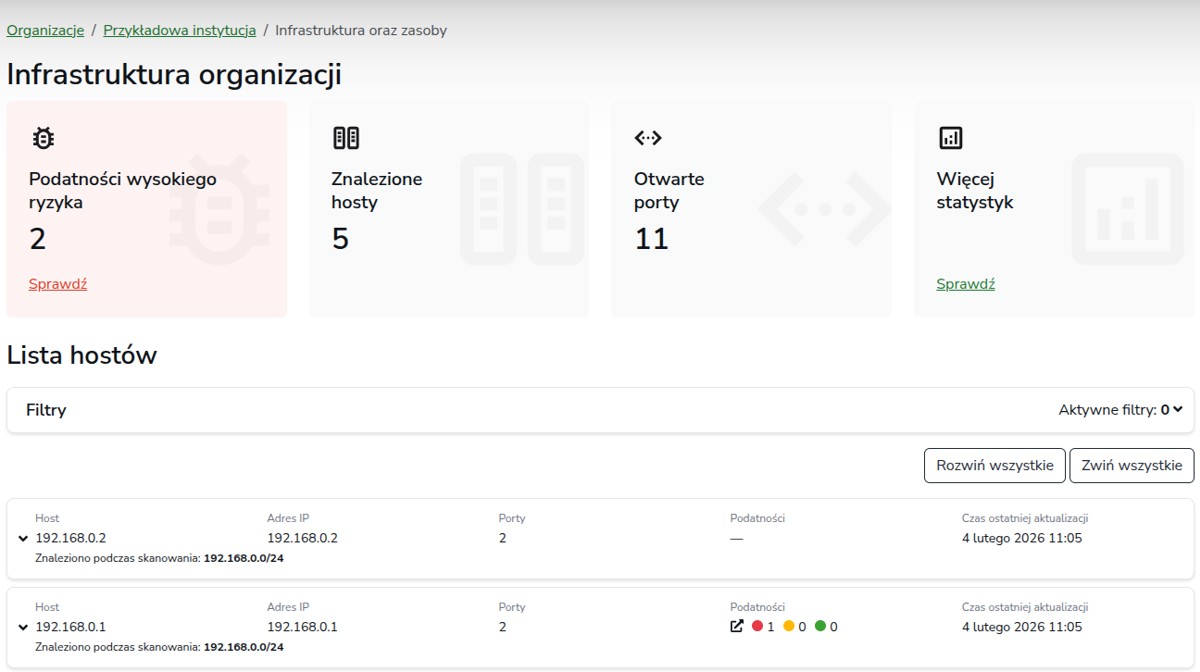

Nowa funkcja moje.cert.pl!

Oferujemy możliwość spojrzenia na swoje zasoby okiem osoby z zewnątrz - prezentujemy tzw. "attack surface", czyli wszystkie widoczne technologie, hosty, otwarte porty i powiązane z nimi podatności.

Nie masz pewności czy to dla Ciebie? Zachęcamy do sprawdzenia demo, które dostępne jest bez rejestracji! Wystarczy wejść na https://moje.cert.pl/organization/demo/ - przygotowaliśmy przykładowe dane, które pomagają zilustrować jak kompleksowy przegląd oferuje nowa funkcjonalność.

Zachęcamy do korzystania - to jest i zawsze będzie darmowe!

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/14/nowa-funkcja-mojecertpl/

Raport miesięczny za styczeń 2026

📌 Raport za styczeń 2026 jest dostępny pod tym linkiem – https://cert.pl/uploads/docs/Podsumowanie_CERT_Polska_2026_01.pdf

W każdym wydaniu raportu miesięcznego znajdziesz:

najnowsze statystyki incydentów,

opisy aktualnych kampanii i technik ataków,

działania zespołu na rzecz edukacji i współpracy,

rekomendacje, jak chronić siebie i swoje systemy.

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/13/raport-miesieczny-za-styczen-2026/

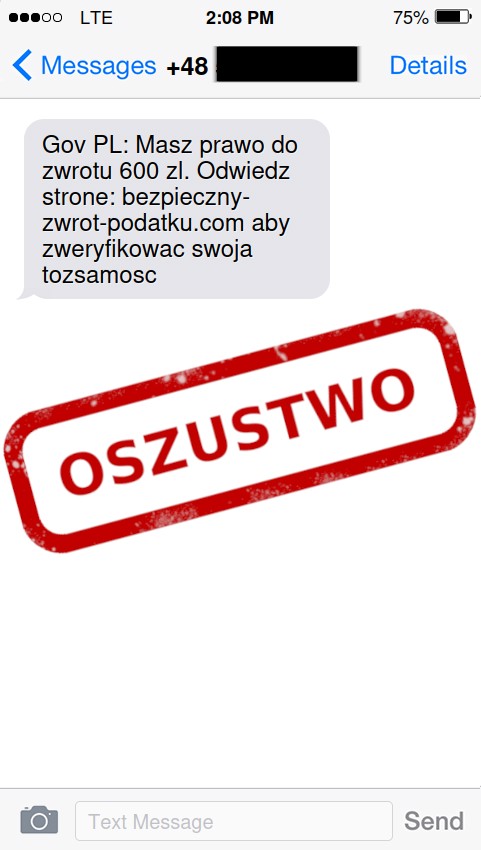

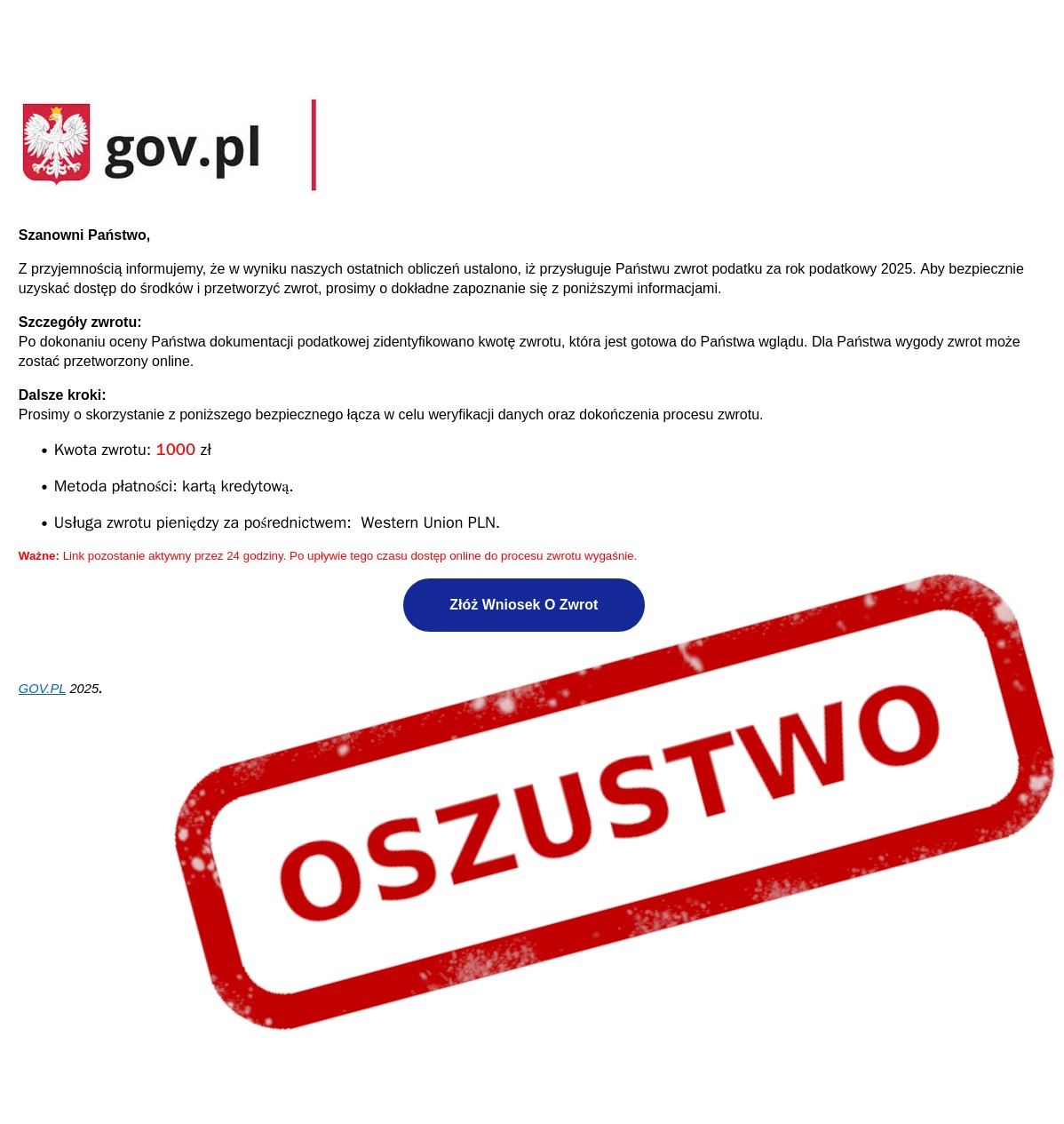

🚨 Zwrot podatku w lutym? Nie daj się oszukać!

✉️ Zaobserwowaliśmy masową kampanię SMS-ową, w której oszuści obiecują konkretne kwoty, a następnie przekierowują odbiorcę na stronę wyłudzającą dane.

💵 Temat jest chwytliwy i najwyraźniej opłaca się przestępcom - zaledwie wczoraj informowaliśmy o podszyciach pod Krajową Administrację Skarbową i fałszywych kontrolach. Więcej w tym temacie przeczytacie w naszych mediach społecznościowych:

https://www.facebook.com/share/p/1FerT9GGwo/

https://x.com/CERT_Polska/status/2021283029461667966?s=20

https://www.linkedin.com/feed/update/urn:li:activity:7427048722578071552

⚠️ Jeśli otrzymasz podobną wiadomość, nie działaj pochopnie! Zanim podasz jakiekolwiek dane, zweryfikuj adres strony internetowej i zastanów się nad intencjami nadawcy korespondencji.

📢 Podejrzane SMS-y przekaż dalej na darmowy numer 8080, a maile zgłoś za pośrednictwem formularza na stronie incydent.cert.pl ✅ W ten sposób pomagasz chronić siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/12/zwrot-podatku-w-lutym-nie-daj-sie-oszukac/

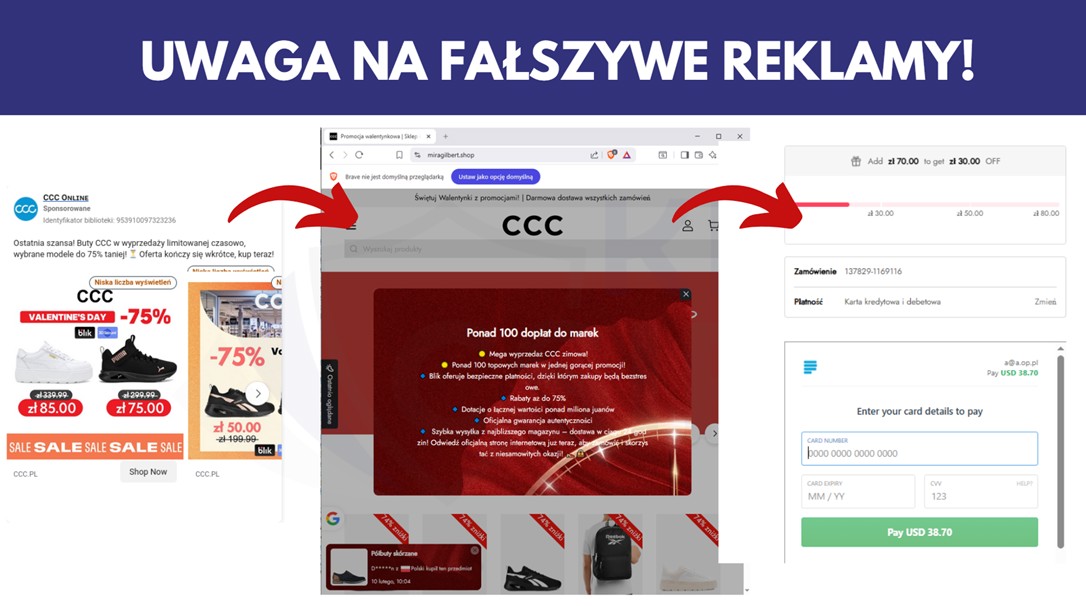

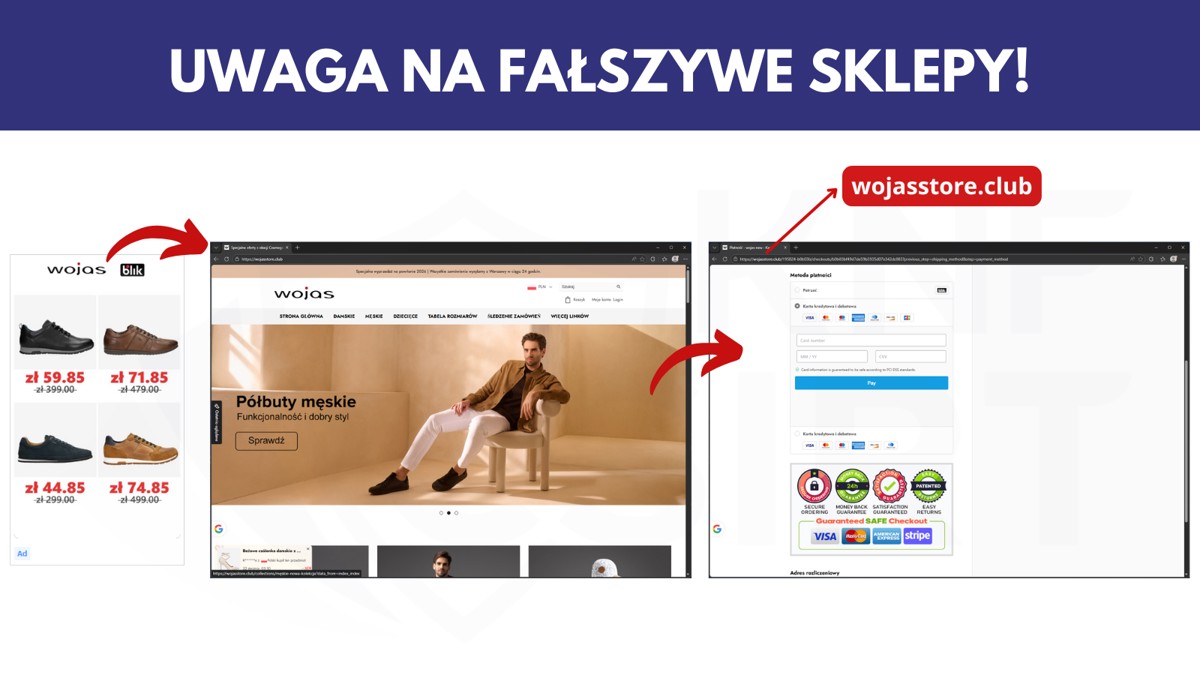

⚠️ Kupujesz prezent na walentynki? Uważaj na fałszywe sklepy na portalu Facebook!

Linki prowadzą do stron wyłudzających dane osobowe i informacje o kartach płatniczych.

Dwa razy sprawdź oferty, które kuszą zbyt atrakcyjnymi rabatami – cyberprzestępcy używają tego chwytu, aby Cię okraść!

Pamiętaj o weryfikacji adresu strony, na której się znajdujesz!

Więcej informacji w mediach społecznościowych CSIRT KNF:

| Fałszywesklepy |

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/11/kupujesz-prezent-na-walentynki-uwazaj-na-falszywe-sklepy-na-portalu-facebook/

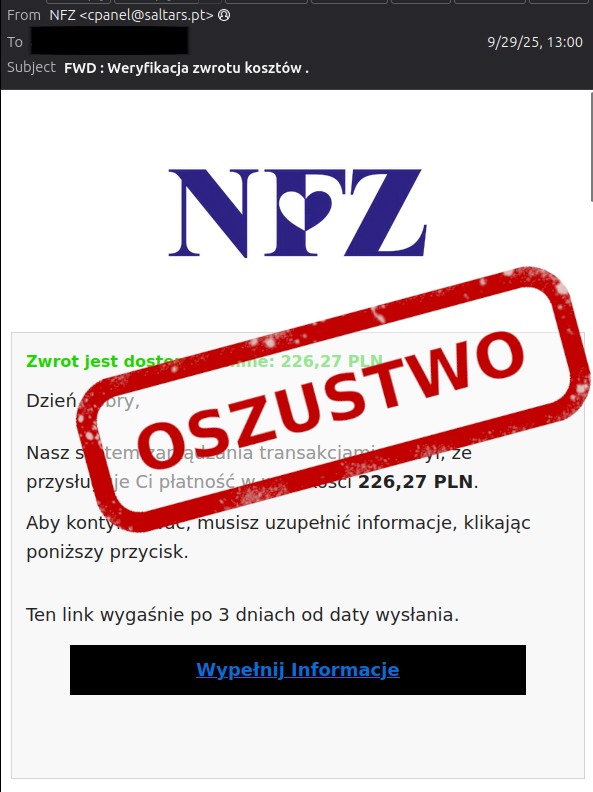

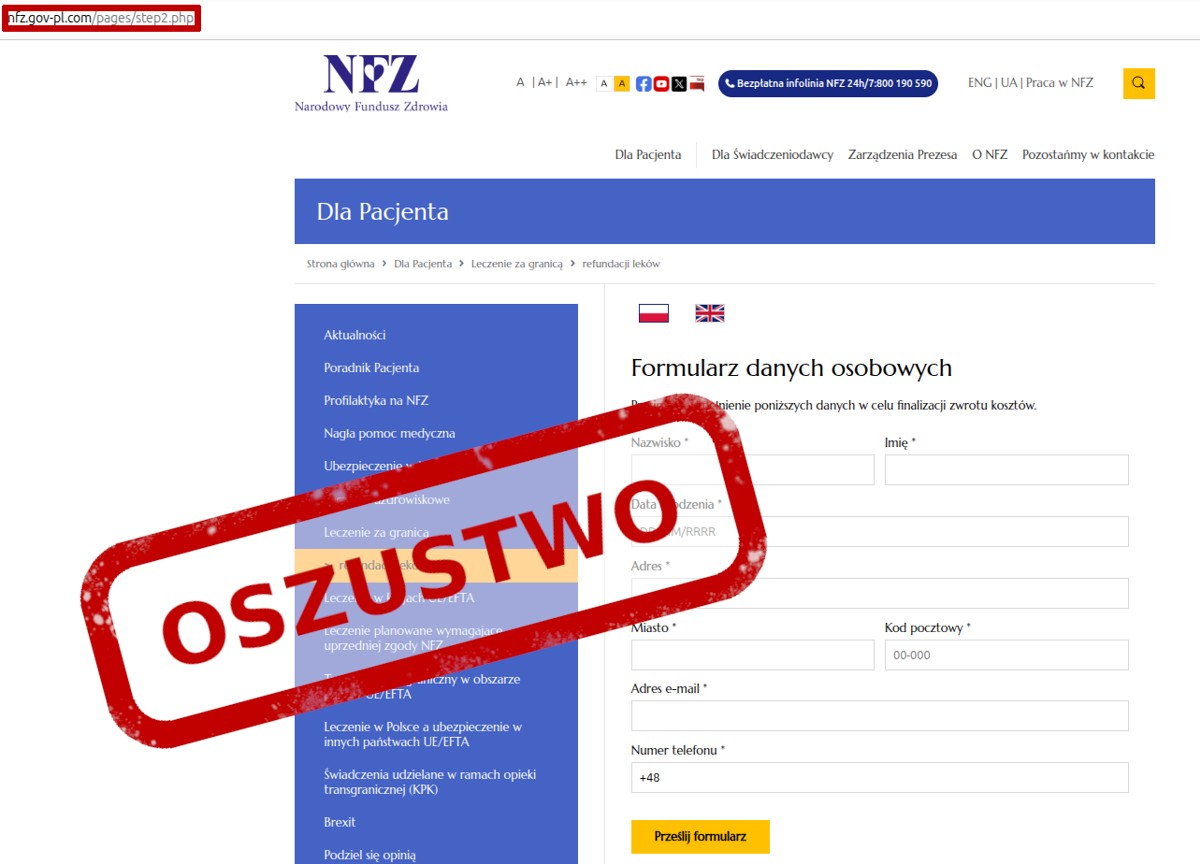

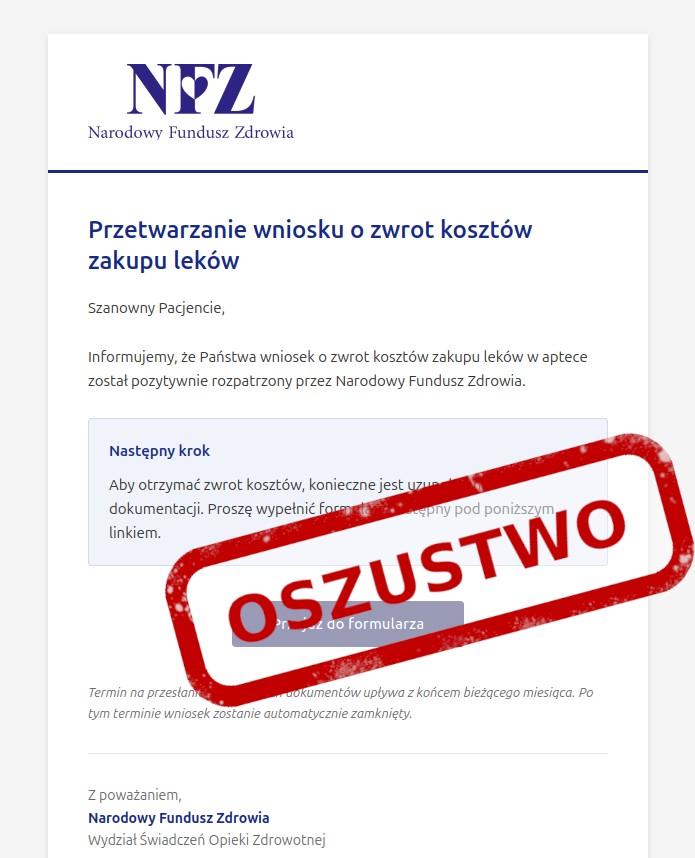

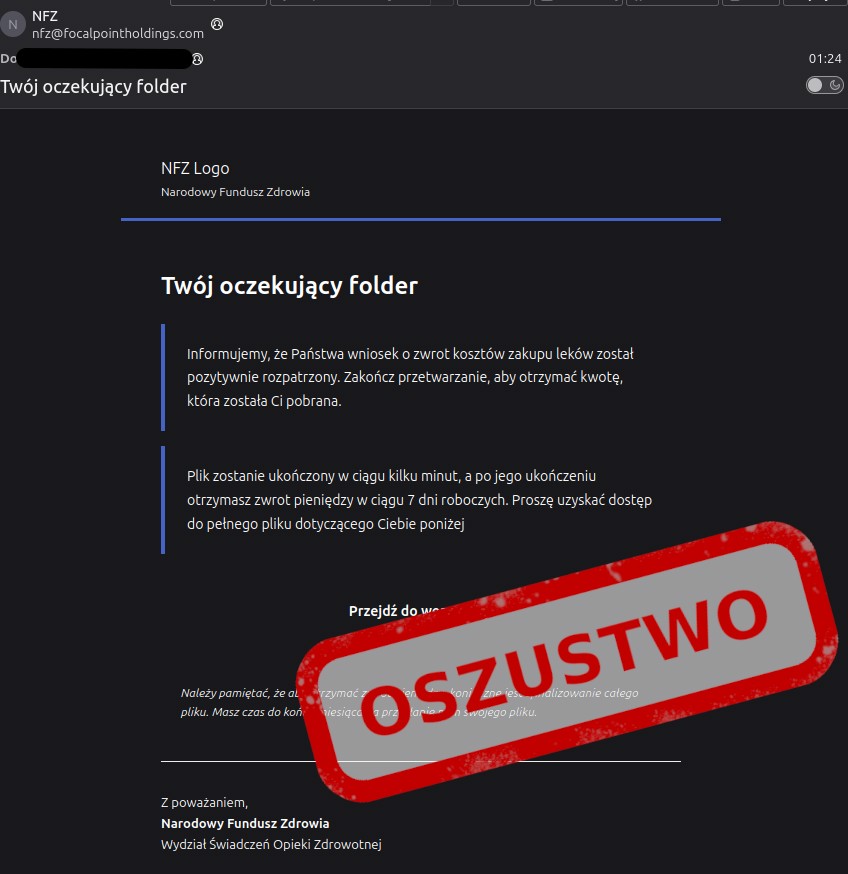

🚨 Wiadomość z NFZ? Przyjrzyj się dwa razy!

⚕️ Przestępcy rozsyłają wiadomości mailowe z informacją o rzekomej refundacji świadczeń.

🔗 Link zawarty w treści wiadomości prowadzi do strony wyłudzającej dane osobowe i adresowe. Mogą one posłużyć przestępcom do dalszego kontaktu i prób oszustwa.

📢 Podejrzane reklamy, wiadomości i strony zgłaszaj za pomocą formularza: http://incydent.cert.pl

✅ W ten sposób pomagasz chronić siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/10/wiadomosc-z-nfz-przyjrzyj-sie-dwa-razy/

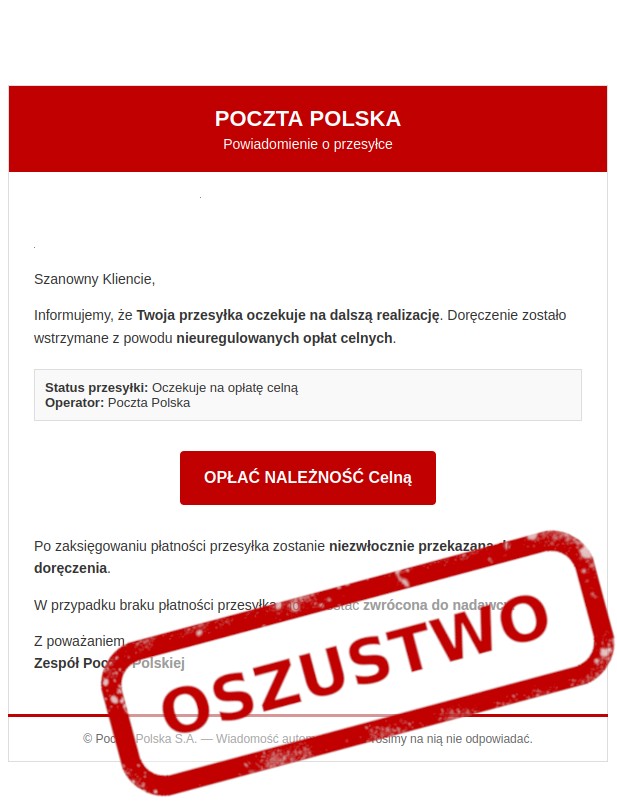

⚠️ Nieuregulowane opłaty celne? Uważaj na oszustów!

🔗️ Następnie przekonują odbiorcę do wejścia na przygotowaną stronę phishingową, do której link znajduje się w treści maila.

🚩 Strona internetowa zachowuje szatę graficzną imitującą portal poczty, jednak wszelkie dane wprowadzone do znajdującego się tam formularza trafiają w ręce oszustów. Przestępcy wyłudzają w ten sposób dane osobowe, adresowe i karty płatniczej.

❗ Zanim podasz swoje dane, dokładnie zweryfikuj nadawcę wiadomości i adres witryny. ✅ Wszelką podejrzaną aktywność w internecie zgłoś do CERT Polska przez stronę incydent.cert.pl lub aplikację mObywatel (usługa "Bezpiecznie w sieci").

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/9/nieuregulowane-oplaty-celne-uwazaj-na-oszustow/

Raport i rekomendacje w związku z incydentem w sektorze energii z 29 grudnia 2025 roku

Działania wymierzone były w liczne farmy wiatrowe i fotowoltaiczne, spółkę z sektora produkcyjnego oraz w elektrociepłownię dostarczającą ciepło dla prawie pół miliona odbiorców w Polsce.

Dziś nasz zespół publikuje raport opisujący techniczną analizę tych zdarzeń i rekomendacje, dzięki którym mogą Państwo zmniejszyć ryzyko podobnych incydentów w przyszłości. Pokazujemy schemat działania oraz wykorzystane przez atakujących narzędzia. Raport jest dostępny pod adresem https://cert.pl/posts/2026/01/raport-incydent-sektor-energii-2025/

W związku z incydentem rekomendujemy:

Weryfikację logów pod kątem występowania IoC oraz technik wykorzystywanych przez aktora, opisanych w raporcie. Należy zgłosić incydent do właściwego zespołu CSIRT poziomu krajowego w przypadku ich wykrycia.

Wdrożenie rekomendacji dla wzmocnienia ochrony systemów OT opisanych w artykule Rekomendacje dla wzmocnienia ochrony systemów OT.

Zastosowanie rekomendacji opisanych w Komunikacie Pełnomocnika Rządu do spraw Cyberbezpieczeństwa dotyczącym cyberbezpieczeństwa OZE.

Zgłaszanie incydentów cyberbezpieczeństwa do właściwego zespołu CSIRT poziomu krajowego:

CSIRT GOV - administracja rządowa i infrastruktura krytyczna,

CSIRT MON - instytucje wojskowe,

CSIRT NASK - wszystkie pozostałe.

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/8/raport-i-rekomendacje-w-zwiazku-z-incydentem-w-sektorze-energii-z-29-grudnia-2025-roku/

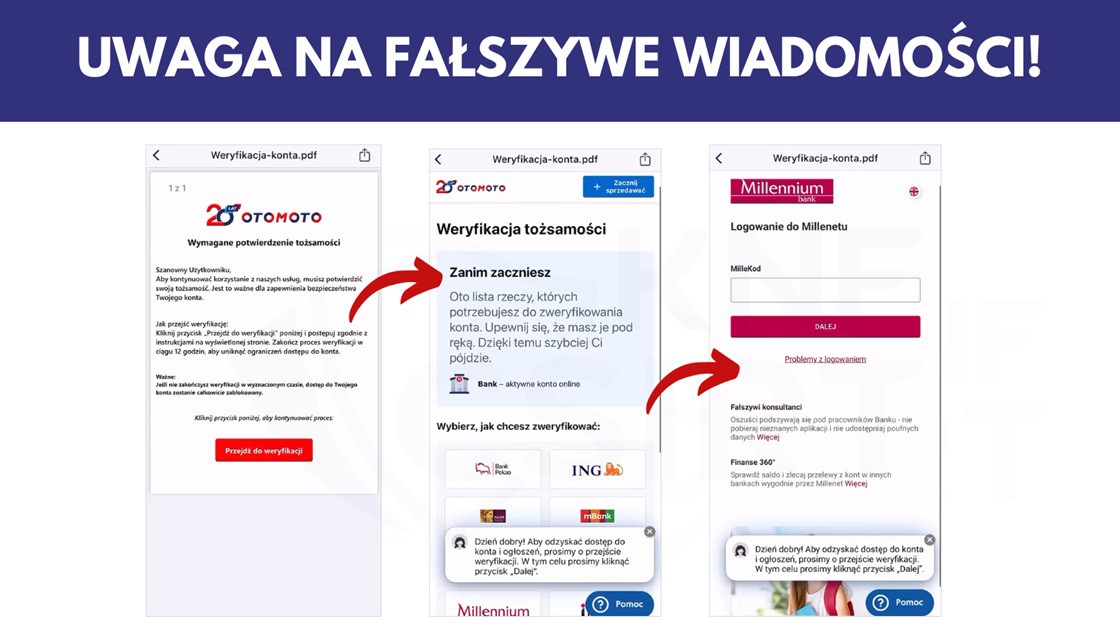

🚨Uwaga na fałszywą weryfikację konta na OtoMoto!

💡Dokument zawiera informację o konieczności potwierdzenia tożsamości w celu dalszego korzystania z platformy.

Po kliknięciu w przycisk „Przejdź do weryfikacji”, użytkownik zostaje przekierowany na stronę zawierającą logotypy banków.

Następnie po wyborze banku pojawia się fałszywa strona logowania imitująca stronę banku.

Niezależnie od tego, który bank wybierzemy z listy - wprowadzone dane trafią do cyberprzestępców.

🔐Bądźcie ostrożni i pamiętajcie o dokładnym weryfikowaniu strony, na której się znajdujecie!

Więcej informacji w mediach społecznościowych CSIRT KNF:

| OtoMoto |

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/7/uwaga-na-falszywa-weryfikacje-konta-na-otomoto/

⚠️ Uwaga na fałszywe sklepy na TikToku!

CSIRT KNF zidentyfikował i zgłosił ponad 300 fałszywych reklam, które zostały rozpowszechnione na portalu TikTok!

Nie wierz w oferty, które kuszą bardzo atrakcyjnymi rabatami – cyberprzestępcy używają tego chwytu, aby Cię okraść! Pamiętaj o weryfikacji adresu strony, na której się znajdujesz!

Więcej informacji w komunikacie CSIRT KNF:

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/6/uwaga-na-falszywe-sklepy-na-tiktoku/

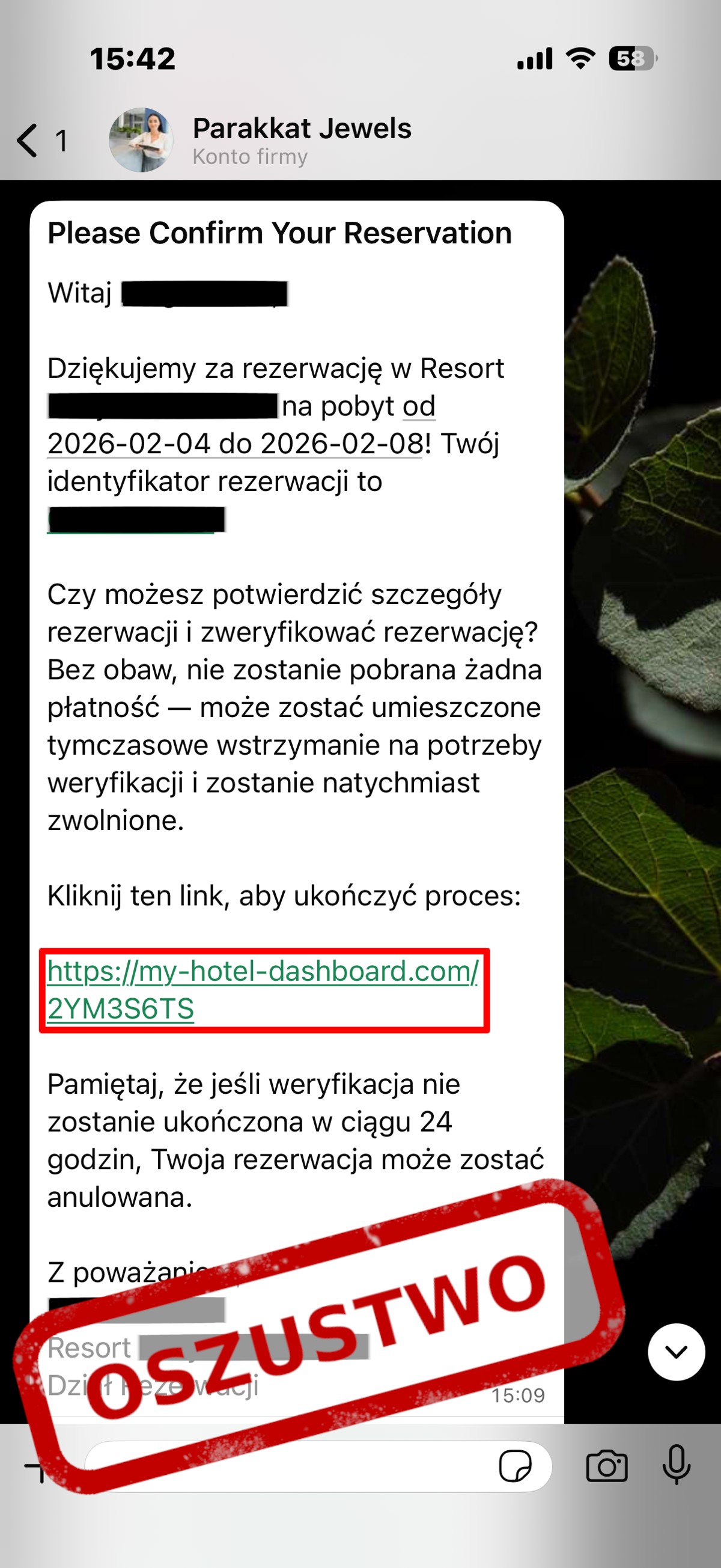

⚠️ Wyjeżdżasz na ferie? Uważaj na oszustów!

🔎 Przestępcy korzystają z przejętych kont hoteli i wycieków danych żeby kontaktować się z klientami, którzy wykupili nocleg. Za pośrednictwem popularnych komunikatorów wysyłają link do strony imitującej pośrednika rezerwacji, a w rzeczywistości wyłudzającej dane osobowe i dane karty płatniczej.

🚨 W tym szczegółowo przygotowanym oszustwie treść wiadomości i fałszywej strony jest wysoce spersonalizowana. Dlatego należy zachowywać szczególną ostrożność i zawsze upewniać się przed podaniem danych czy znajdujesz się na oficjalnej stronie portalu z noclegami.

📢 Podejrzane reklamy, wiadomości i strony zgłaszaj za pomocą formularza: http://incydent.cert.pl ✅ W ten sposób pomagasz chronić siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/5/wyjezdzasz-na-ferie-uwazaj-na-oszustow/

Raport miesięczny za grudzień 2025

📌 Raport za grudzień 2025 jest dostępny pod tym linkiem – https://cert.pl/uploads/docs/Podsumowanie_CSIRT_NASK_2025_12.pdf

W każdym wydaniu raportu miesięcznego znajdziesz:

najnowsze statystyki incydentów,

opisy aktualnych kampanii i technik ataków,

działania zespołu na rzecz edukacji i współpracy,

rekomendacje, jak chronić siebie i swoje systemy.

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/4/raport-miesieczny-za-grudzien-2025/

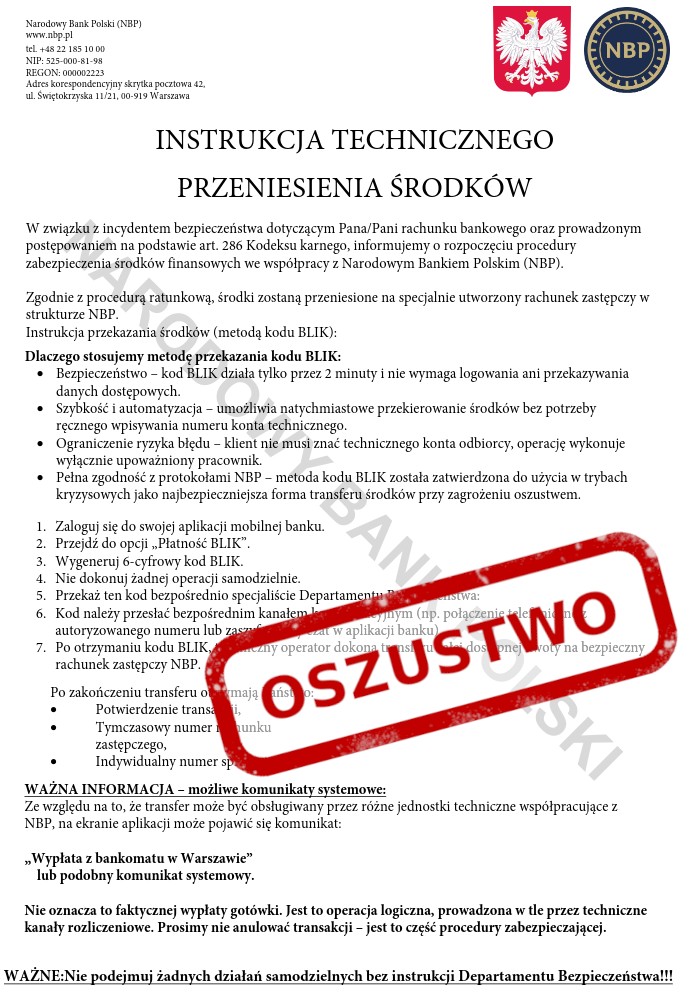

⚠️ Dostałeś "instrukcję przeniesienia środków"? Uważaj na oszustów!

💵 Przestępcy podszywają się pod służby lub instytucje państwowe, informują o rzekomym zagrożeniu dla konta bankowego odbiorcy wiadomości, a następnie zachęcają do wypłaty, przekazania im kodu szybkiego przelewu lub przelania środków na przygotowane konto.

🌐 Oszuści chętnie korzystają z narzędzi opartych na sztucznej inteligencji by generować wiarygodne materiały. Treść pism takich jak na załączonym obrazku coraz rzadziej zawiera oczywiste wskazówki, np. błędy jezykowe, gramatyczne czy ortograficzne, dlatego tak ważne jest, żeby umieć rozpoznawać socjotechniki, które wykorzystują przestępcy.

🚩 Presja czasu, obietnica kary lub nagrody, powoływanie się na autorytet instytucji czy zniechęcanie do weryfikacji lub innych form kontaktu to czerwone flagi, które powinny pobudzić czujność odbiorcy wiadomości. Na podanym przykładzie widać, że przestępcy prawdopodobnie planują wypłacić pieniądze prawowitego właściciela z bankomatu, ale jednocześnie próbują uśpić jego czujność pod pretekstem zastosowania przyjętej procedury.

🎓 Edukacja jest kluczowa w walce z tego rodzaju oszustwami, podziel się więc zdobytą wiedzą z rodziną i przyjaciółmi. Im więcej osób rozumie zagrożenie, tym bezpieczniejsi jesteśmy jako społeczeństwo. Dlatego też, kiedy widzisz coś podejrzanego w sieci, zgłaszaj! ✅ Na stronie incydent.cert.pl, w aplikacji mObywatel w usłudze "Bezpiecznie w sieci" lub (w przypadku wiadomości SMS) na darmowy numer 8080.

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/3/dostales-instrukcje-przeniesienia-srodkow-uwazaj-na-oszustow/

Podatność CVE-2025-64155 w oprogramowaniu FortiSIEM

Podatność CVE-2025-64155 umożliwia nieuwierzytelnionym użytkownikom zdalne wykonanie poleceń systemowych z uprawnieniami administratora poprzez wysłanie odpowiednio przygotowanego pakietu TCP.

Sposób wykorzystania podatności został publicznie opisany oraz w sieci dostępne są skrypty umożliwiające przeprowadzenie ataku, co znacząco zwiększa poziom ryzyka.

Informacje dotyczące podatnych wersji oraz dostępnych aktualizacji znajdują się na stronie producenta: https://fortiguard.fortinet.com/psirt/FG-IR-25-772

W przypadku wykrycia prób wykorzystania tej podatności prosimy o kontakt z naszym zespołem poprzez formularz na stronie https://incydent.cert.pl/

Więcej informacji o podatności, przykładowych logach z jej wykorzystania oraz szczegółach technicznych można znaleźć na stronie: https://horizon3.ai/attack-research/disclosures/cve-2025-64155-three-years-of-remotely-rooting-the-fortinet-fortisiem/

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/2/podatnosc-cve-2025-64155-w-oprogramowaniu-fortisiem/

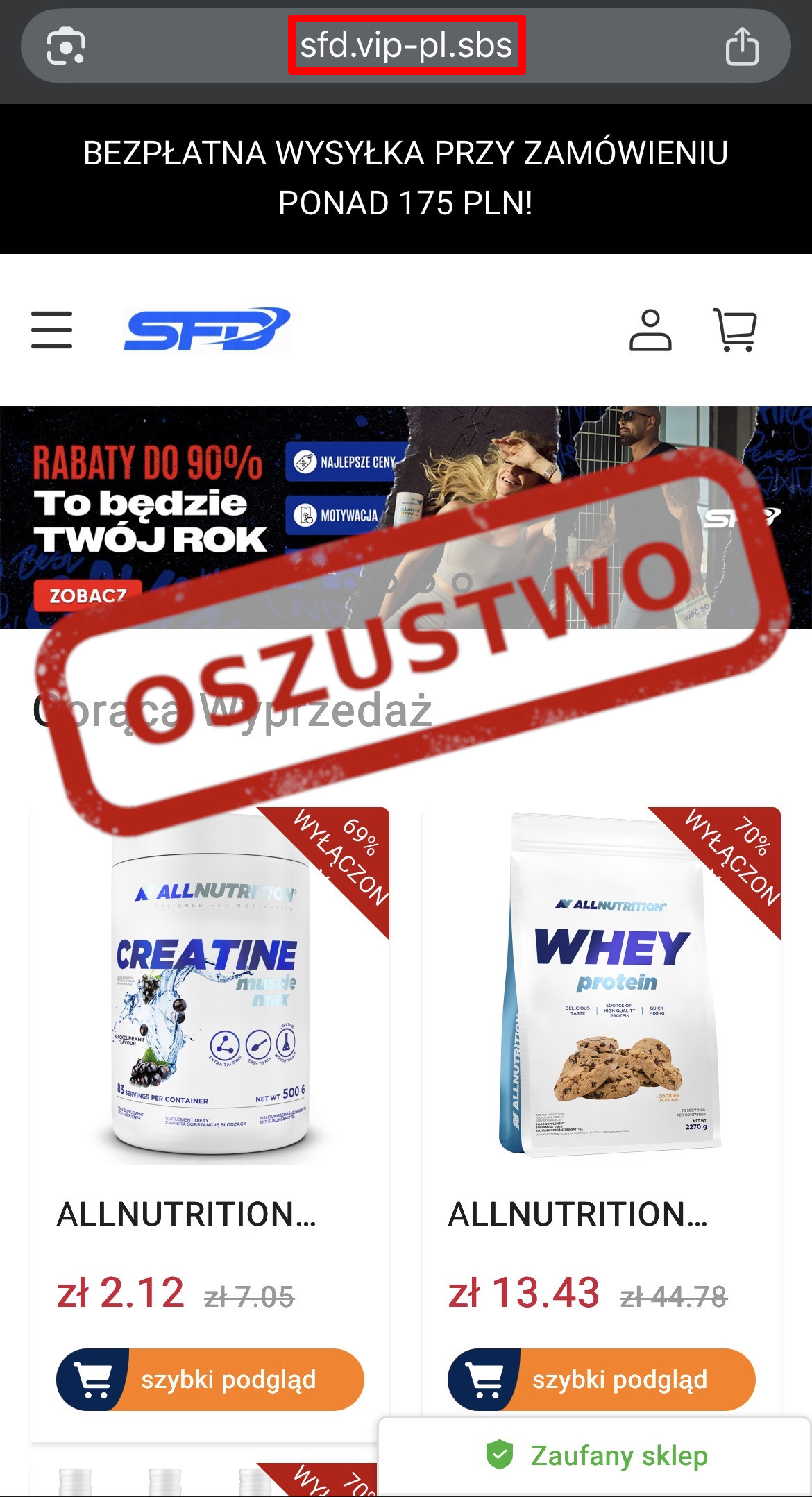

🚨 Noworoczne postanowienia dotyczące formy?

👀 Obserwujemy kampanię oszustw, w której przestępcy wykupują reklamy na Facebooku dotyczące dietetycznych przekąsek, odżywek, białka oraz suplementów. Reklamy sugerują, że oferta pochodzi ze sklepu SFD.

🔗 Kliknięcie reklamy prowadzi jednak do fałszywej strony podszywającej się pod prawdziwy sklep. Witryna na pierwszy rzut oka wygląda wiarygodnie, ale jej celem jest wyłudzenie Waszych pieniędzy.

⚠️ Zwracajcie szczególną uwagę na adres strony, warto też sprawdzać regulamin sklepu i politykę prywatności. Weryfikujcie opinie innych użytkowników, z zastrzeżeniem, że część z nich mogła zostać dodana przez oszustów.

✅ Podejrzane reklamy, wiadomości i strony zgłaszaj za pomocą formularza: http://incydent.cert.pl

W ten sposób pomagasz chronić siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2026/1/noworoczne-postanowienia-dotyczace-formy/

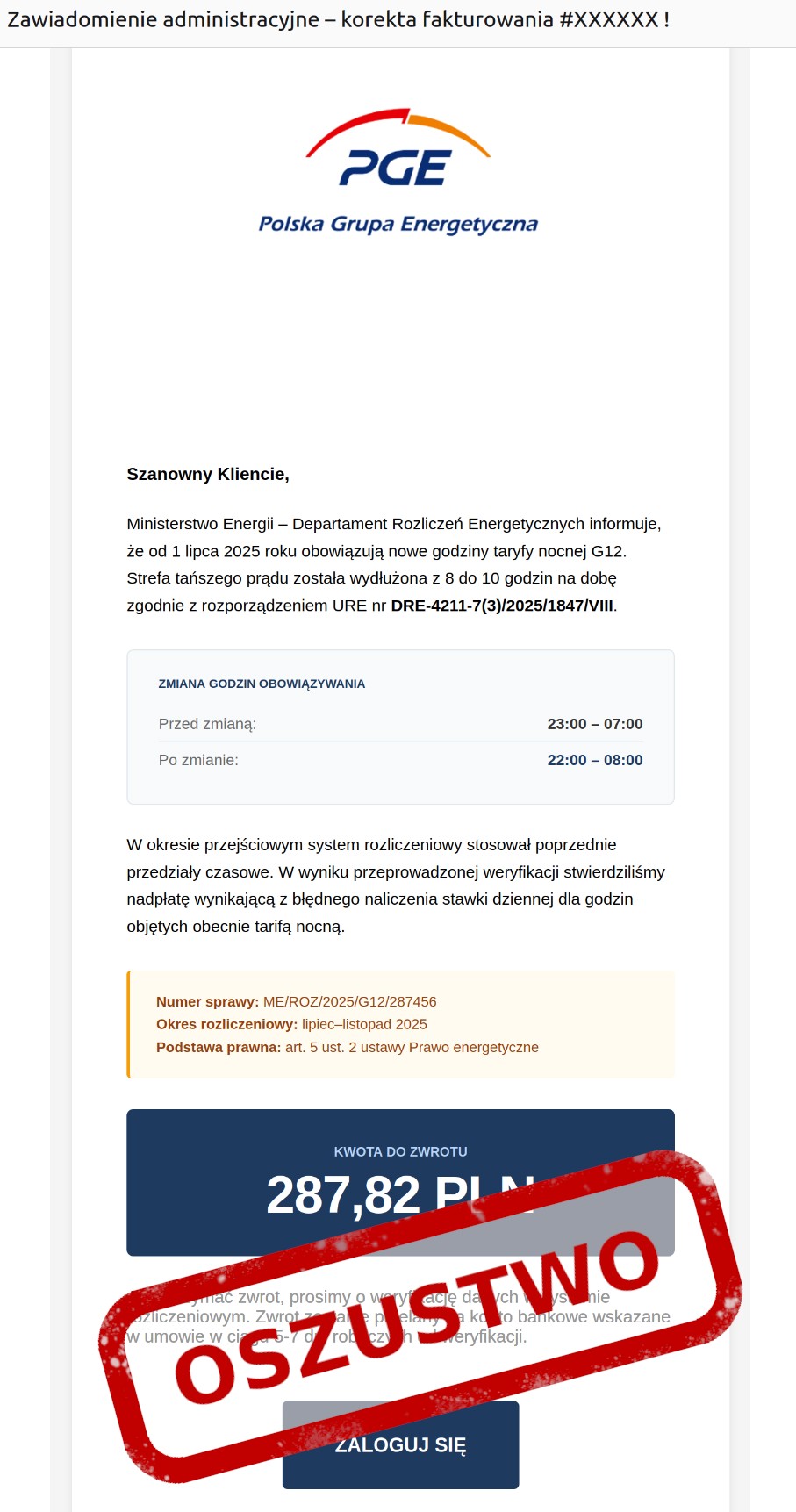

🚨 Zwrot opłaty za prąd? Uważaj na oszustów!

💳 Przestępcy podszywają się pod dostawców energii, powołują na rzekomą zmianę prawa i zachęcają do wejścia na przygotowaną przez nich stronę wyłudzającą dane karty płatniczej.

🚩 Wiadomość mailowa jest napisana poprawnym, formalnym językiem i sprawia wrażenie prawdziwej. Strona internetowa również nie wygląda podejrzanie na pierwszy rzut oka - dlatego tak ważne jest żeby zawsze przed podaniem swoich danych weryfikować adres witryny. Niewłaściwy zawsze zdradza próbę oszustwa.

⚠️ Pamiętaj żeby zgłaszać podejrzane wiadomości za pomocą formularza na stronie http://incydent.cert.pl ✅ Chronisz w ten sposób siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2025/70/zwrot-oplaty-za-prad-uwazaj-na-oszustow/

Podatność CVE-2025-14847 w oprogramowaniu MongoDB

Podatność umożliwia nieuwierzytelnionemu atakującemu odczyt danych znajdujących się w niezainicjalizowanej pamięci. W ten sposób atakujący może spowodować wyciek potencjalnie wrażliwych danych wcześniej przetrzymywanych w pamięci serwera bazy danych.

Kompresja Zlib, która powoduje podatność, jest standardową kompresją wykorzystywaną przez MongoDB. Producent zaleca niezwłoczną aktualizację wersji oprogramowania, a w przypadku braku takiej możliwości, zmianę kompresji na jedną z podanych na stronie, które nie zawierają opisanej podatności

Więcej informacji na temat podatności można znaleźć na stronie producenta.

W przypadku wykrycia kompromitacji instancji zalecamy niezwłoczny kontakt z naszym zespołem poprzez formularz na stronie https://incydent.cert.pl

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2025/69/podatnosc-cve-2025-14847-w-oprogramowaniu-mongodb/

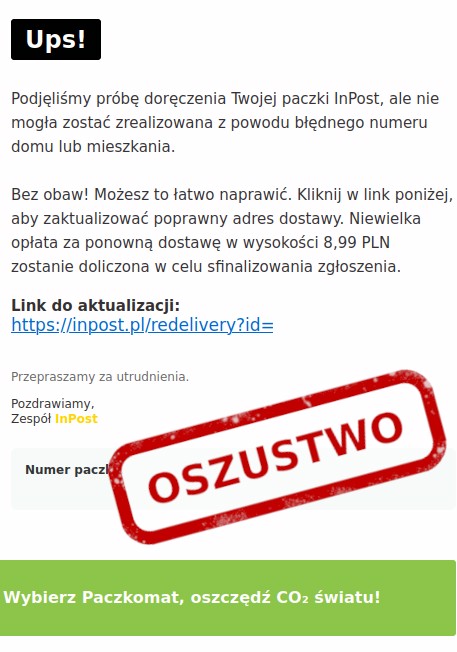

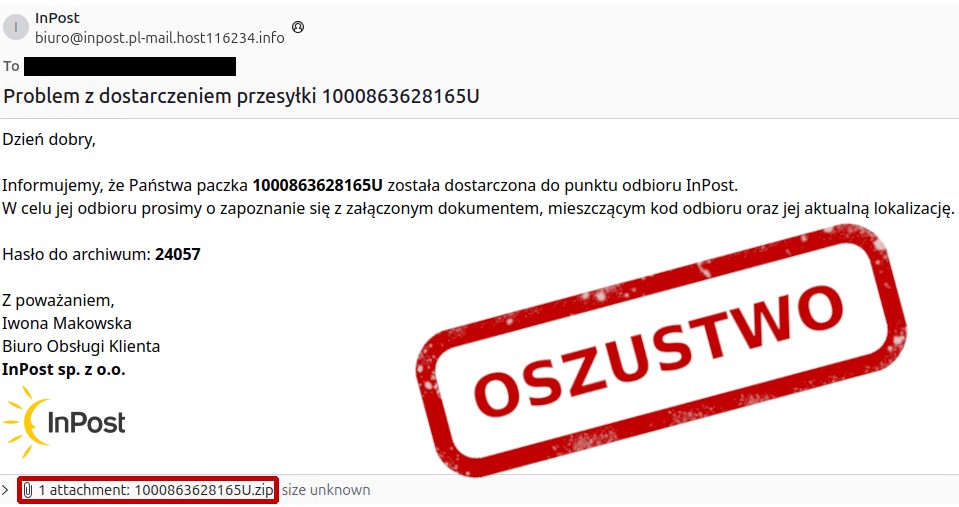

⚠️ Nieudana próba dostarczenia przesyłki? Brakujące dane? Uważaj na oszustów!

📈 W ostatnich dniach obserwujemy wzmożoną aktywność przestępców podszywających się pod firmy kurierskie.

📝 Pod pretekstem aktualizacji danych niezbędnych do dostarczenia towaru do odbiorcy, przestępcy rozsyłają wiadomości SMS-owe z linkiem do stron wyłudzających dane osobowe, dane adresowe i dane kart płatniczych.

🔎 Często jako nadawca wiadomości figuruje nazwa firmy, tzw. nadpis - taką wiadomość telefon może automatycznie umieścić w wątku z prawdziwą komunikacją od kuriera, warto więc zachować szczególną ostrożność i zwracać uwagę na treść.

💵 W niektórych przypadkach oszuści podstawiają również fałszywe bramki płatnicze, które wizualnie niemal nie różnią się od prawdziwych - dlatego tak ważna jest weryfikacja adresu strony internetowej przed podaniem jakichkolwiek danych.

✅ Podejrzane wiadomości SMS prześlij na darmowy numer 8080 - dzięki temu uzyskasz potwierdzenie czy była to próba oszustwa, a jednocześnie pomożesz chronić innych.

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2025/68/nieudana-proba-dostarczenia-przesylki-brakujace-dane-uwazaj-na-oszustow/

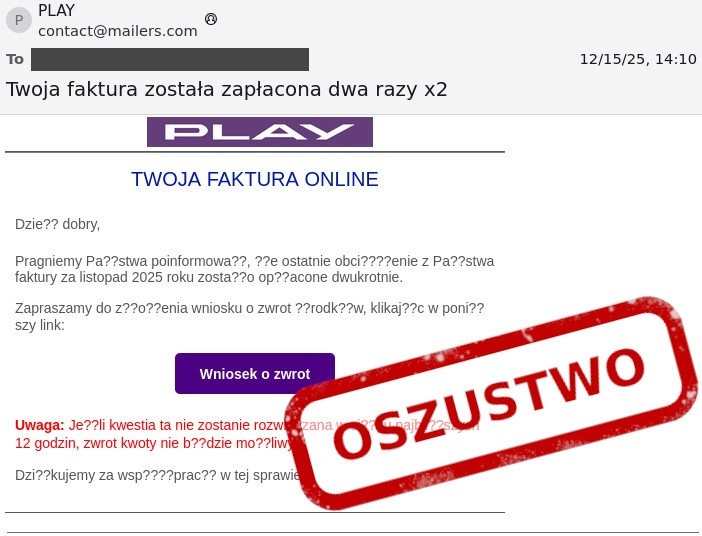

🚨 Zwrot za fakturę za telefon? To może być oszustwo!

💰 Przekonują, że z tego tytułu odbiorcy należy się zwrot pieniędzy.

💳 Oszuści kierują następnie użytkownika na przygotowaną stronę phishingową, gdzie zbierają dane kontaktowe i szczegóły karty płatniczej. Następnie wykorzystują je do kolejnych oszustw i kradzieży pieniędzy z konta.

⚠️ Pamiętaj żeby zgłaszać podejrzane wiadomości za pomocą formularza na stronie http://incydent.cert.pl ✅ Chronisz w ten sposób siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2025/67/zwrot-za-fakture-za-telefon-to-moze-byc-oszustwo/

Poważna podatność w oprogramowaniu Roundcube Webmail

Podatność XSS, wynikająca z nieprawidłowej sanityzacji danych, umożliwia atakującym wykonanie złośliwego kodu JavaScript, co może prowadzić do przejęcia zawartości skrzynek pocztowych bądź sesji użytkowników.

Poprzednie podatności XSS w oprogramowaniu Roundcube użyte były z powodzeniem do przejmowania kont pocztowych m. in. polskich podmiotów i użytkowników, o czym pisaliśmy w naszym artykule. W związku z wysokim ryzykiem ponownych ataków, zalecamy niezwłoczną aktualizację do wersji 1.5.12 lub 1.6.12.

Więcej informacji na temat podatności oraz aktualizacji oprogramowania można znaleźć na stronie producenta.

W przypadku wykrycia eksploitacji podatności w Państwa sieci zalecamy niezwłoczny kontakt z naszym zespołem poprzez formularz na stronie https://incydent.cert.pl/.

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2025/66/powazna-podatnosc-w-oprogramowaniu-roundcube-webmail/

Krytyczna podatność CVE-2025-20393 w oprogramowaniu Cisco AsyncOS Software

Podatność umożliwia nieuwierzytelnionemu atakującemu zdalne wykonywanie kodu poprzez lukę w oprogramowaniu Cisco AsyncOS Software wykorzystywanym w Cisco Secure Email Gateway oraz Cisco Secure Email and Web Manager, a w efekcie przejęcie urządzenia. Atakujący wykorzystuje usługę Spam Quarantine, która domyślnie jest wyłączona i przy prawidłowej konfiguracji nie powinna być dostępna z internetu.

Usługę Spam Quarantine oraz jej status można sprawdzić w panelu administracyjnym w zakładce "IP Interfaces". W przypadku konfiguracji zawierającej włączoną usługę oraz udostępnienie powiązanych z nią portów do internetu zaleca się niezwłoczne przywrócenie urządzenia do ustawień fabrycznych i ponowną konfigurację środowiska. Rekomendujemy też weryfikację infrastruktury pod kątem IoC wskazanych na blogu Cisco Talos.

Więcej informacji na temat podatności można znaleźć na stronie producenta.

W przypadku wykrycia kompromitacji urządzenia zalecamy niezwłoczny kontakt z naszym zespołem poprzez formularz na stronie https://incydent.cert.pl

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2025/65/krytyczna-podatnosc-cve-2025-20393-w-oprogramowaniu-cisco-asyncos-software/

Podatności w oprogramowaniu FortiOS, FortiProxy, FortiWeb i FortiSwitchManager.

Podatności umożliwiają ominięcie uwierzytelniania przy włączonym logowaniu FortiCloud SSO poprzez wysłanie spreparowanej wiadomości SAML. Domyślnie funkcja FortiCloud SSO jest wyłączona. Jeśli jednak administrator zarejestruje urządzenie w FortiCare z poziomu GUI, logowanie FortiCloud SSO zostanie automatycznie włączone, chyba że podczas rejestracji odznaczy opcję „Allow administrative login using FortiCloud SSO”.

Informacje dotyczące podatnych wersji oraz dostępnych aktualizacji znajdują się na stronie producenta https://fortiguard.fortinet.com/psirt/FG-IR-25-647

Rekomendacje CERT Polska:

Niezwłoczna aktualizacja oprogramowania do najwyższej dostępnej wersji.

Weryfikacja aktywności logowań użytkowników oraz przeprowadzenie audytu istniejących kont.

W przypadku niewykorzystywania logowania SSO zaleca się jego wyłączenie. Można to zrobić zarówno z poziomu GUI, jak i poleceniem w terminalu:

config system global

set admin-forticloud-sso-login disable

end

W przypadku wykrycia kompromitacji urządzenia zalecamy niezwłoczny kontakt z naszym zespołem poprzez formularz na stronie https://incydent.cert.pl

Więcej informacji o podatności, przykładowych logach z jej wykorzystania oraz niektórych adresach IP używanych przez atakujących można znaleźć na stronie: https://arcticwolf.com/resources/blog/arctic-wolf-observes-malicious-sso-logins-following-disclosure-cve-2025-59718-cve-2025-59719/

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2025/64/podatnosci-w-oprogramowaniu-fortios-fortiproxy-fortiweb-i-fortiswitchmanager/

Raport miesięczny za listopad 2025

📌 Raport za listopad 2025 jest dostępny pod tym linkiem – https://cert.pl/uploads/docs/Podsumowanie_CSIRT_NASK_2025_11.pdf

W każdym wydaniu raportu miesięcznego znajdziesz:

najnowsze statystyki incydentów,

opisy aktualnych kampanii i technik ataków,

działania zespołu na rzecz edukacji i współpracy,

rekomendacje, jak chronić siebie i swoje systemy.

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2025/63/raport-miesieczny-za-listopad-2025/

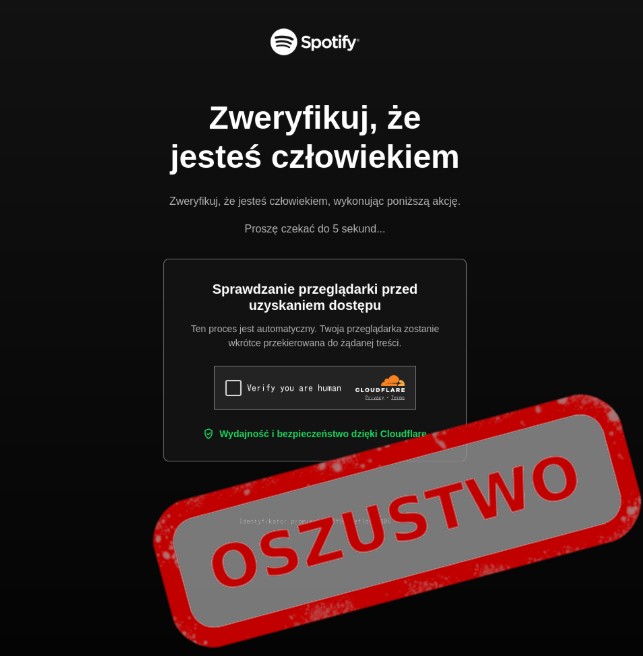

🎵 Problemy z płatnością za muzykę? Coś tu nie gra!

💳 W wiadomości mailowej informują o rzekomej konieczności aktualizacji metody płatności.

🔗 Link zawarty w wiadomości prowadzi do fałszywej strony internetowej, która imituje panel logowania do serwisu. Pozyskane dane przestępcy mogą wykorzystać do przejęcia konta.

🔒 Pamiętaj, żeby używać unikalnych haseł do różnych usług, a tam gdzie to możliwe ustaw także dwuetapową weryfikację.

⚠️ Podejrzane wiadomości zgłaszaj przez formularz: https://incydent.cert.pl

✅ Chronisz w ten sposób siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2025/62/problemy-z-patnoscia-za-muzyke-cos-tu-nie-gra/

Krytyczna podatność w React Server Components oraz innych aplikacjach z tym rozwiązaniem

Podatność polega na wysłaniu odpowiednio spreparowanego zapytania HTTP, które umożliwi wykonanie dowolnego kodu na serwerze. Wykorzystanie podatności jest trywialne i zostało publicznie opisane, co znacząco zwiększa ryzyko ataków.

Podatność CVE-2025-55182, dotycząca RSC, występuje w wersjach 19.0, 19.1.0, 19.1.1 oraz 19.2.0 następujących modułów:

react-server-dom-webpack,

react-server-dom-parcel,

react-server-dom-turbopack.

Według producenta - w przypadku braku implementacji funkcjonalności tych modułów, aplikacja i tak będzie podatna, ponieważ do wykorzystania luki wystarczy, że dany moduł jest zainstalowany.

Więcej informacji na temat tej podatności można znaleźć na stronie producenta https://react.dev/blog/2025/12/03/critical-security-vulnerability-in-react-server-components

Istnieją aplikacje, które do swojego działania wykorzystują lub pobierają podatne moduły. Wśród nich na ten moment można wymienić:

Next.js,

react-router,

waku,

@parcel/rsc,

@vitejs/plugin-rsc,

rwsdk.

Jeżeli korzystają Państwo z tych rozwiązań, lub innych, które wykorzystują podatne moduły, należy jak najszybciej przeprowadzić aktualizację oprogramowania do wersji, które nie zawierają podatności.

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2025/61/krytyczna-podatnosc-w-react-server-components-oraz-innych-aplikacjach-z-tym-rozwiazaniem/

📦 W okresie Black Friday oraz przedświątecznych zakupów wiele osób czeka na paczki.

✉️ Obserwujemy kolejną kampanię phishingową, w której oszuści podszywają się pod firmę kurierską. Tym razem pod DHL, ale warto pamiętać, że zmiana logotypu czy nazwy to dla przestępców kwestia kilku chwil - podobne ataki mogą wykorzystywać logo dowolnej firmy. W wiadomościach e-mail przestępcy informują o rzekomej konieczności przejścia przez odprawę celną i uiszczenia niewielkiej opłaty, aby przesyłka mogła zostać dostarczona.

🔗 Po kliknięciu w link ofiara trafia na fałszywy formularz, który służy do wyłudzenia danych karty płatniczej. Przestępcy mogą następnie dokonywać nieautoryzowanych transakcji na rachunkach poszkodowanych.

⚠️ Podejrzane wiadomości zgłaszaj przez formularz: https://incydent.cert.pl

✅ Chronisz w ten sposób siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2025/60/w-okresie-black-friday-oraz-przedswiatecznych-zakupow-wiele-osob-czeka-na-paczki/

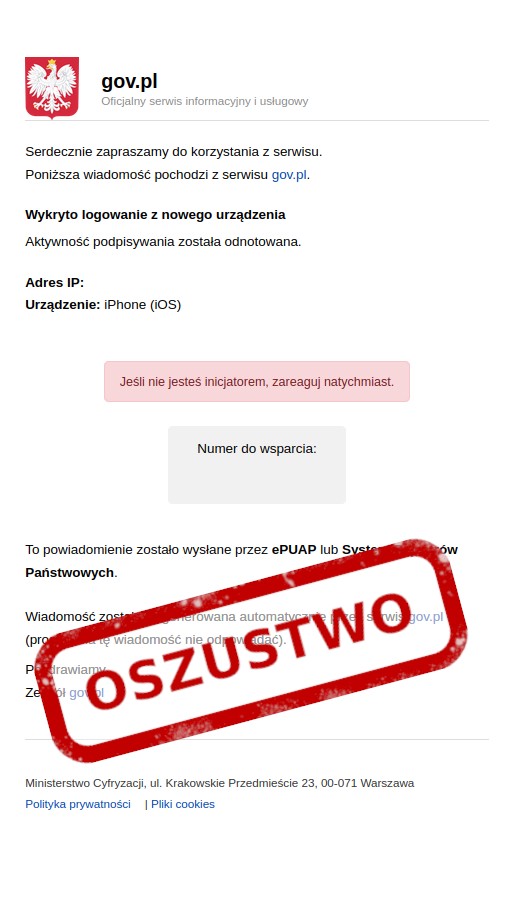

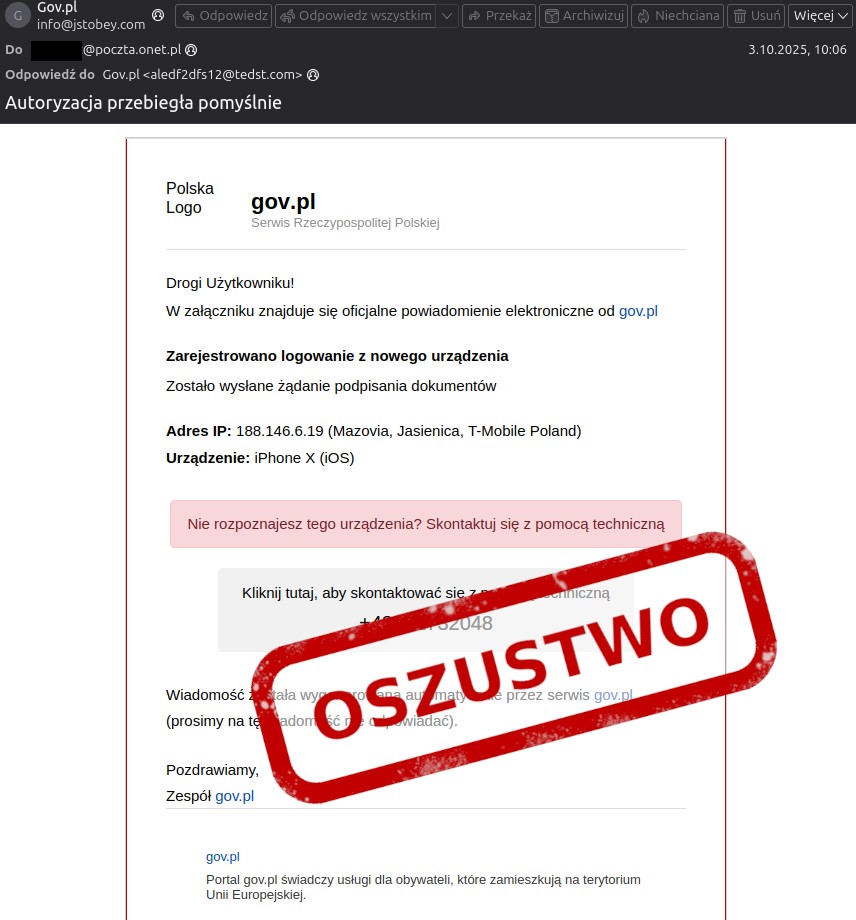

Nowa odsłona kampanii phishingowej podszywającej się pod serwisy w domenie gov.pl

Oszuści rozsyłają wiadomości w wielu wariantach, m. in.:

- informacje o oficjalnym powiadomieniu elektronicznym od gov.pl,

- nowej aktywności w serwisie gov.pl,

- utworzeniu nowej sesji na urządzeniu mobilnym.

📞 W wiadomościach zachęcają do kontaktu telefonicznego pod wskazany numer. Po wykonaniu połączenia przestępcy próbują nakłonić do zainstalowania oprogramowania dającego im zdalny dostęp do komputera.

W efekcie atakujący dokonują nieautoryzowanych przelewów na swoje konta a ofiary mogą stracić środki.

⚠️ Podejrzane wiadomości zgłaszaj przez formularz: https://incydent.cert.pl/

✅ Chronisz w ten sposób siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/59/nowa-odsona-kampanii-phishingowej-podszywajacej-sie-pod-serwisy-w-domenie-govpl/

Nowa odsłona kampanii phishingowej podszywającej się pod serwisy w domenie gov.pl

Oszuści rozsyłają wiadomości w wielu wariantach, m. in.:

- informacje o oficjalnym powiadomieniu elektronicznym od gov.pl,

- nowej aktywności w serwisie gov.pl,

- utworzeniu nowej sesji na urządzeniu mobilnym.

📞 W wiadomościach zachęcają do kontaktu telefonicznego pod wskazany numer. Po wykonaniu połączenia przestępcy próbują nakłonić do zainstalowania oprogramowania dającego im zdalny dostęp do komputera.

W efekcie atakujący dokonują nieautoryzowanych przelewów na swoje konta a ofiary mogą stracić środki.

⚠️ Podejrzane wiadomości zgłaszaj przez formularz: https://incydent.cert.pl/

✅ Chronisz w ten sposób siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2025/59/nowa-odsona-kampanii-phishingowej-podszywajacej-sie-pod-serwisy-w-domenie-govpl/

Podatność w oprogramowaniu Grafana Enterprise i Grafana Cloud

W oprogramowaniu Grafana Enterprise oraz Grafana Cloud występuje podatność umożliwiająca podszycie się pod istniejące konto (w tym konto administratora) poprzez wykorzystanie protokołu SCIM. Podatność występuje jedynie w konfiguracjach, w których flaga enableSCIM ma ustawioną wartość TRUE, oraz opcja user_sync_enabled w bloku auth.scim jest ustawiona na TRUE.

W celu uzyskania informacji o wersjach oprogramowania, w których podatności zostały usunięte, zalecamy śledzić komunikaty producenta.

Zespół CERT Polska rekomenduje niezwłoczną weryfikację swojej konfiguracji. Domyślne ustawienia systemu nie są podatne. W przypadku wykrycia kompromitacji systemu zalecamy niezwłoczny kontakt z naszym zespołem poprzez formularz na stronie incydent.cert.pl

Więcej o podatności można przeczytać na stronie https://grafana.com/blog/2025/11/19/grafana-enterprise-security-update-critical-severity-security-fix-for-cve-2025-41115/

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/58/podatnosc-w-oprogramowaniu-grafana-enterprise-i-grafana-cloud/

Podatność w oprogramowaniu Grafana Enterprise i Grafana Cloud

W oprogramowaniu Grafana Enterprise oraz Grafana Cloud występuje podatność umożliwiająca podszycie się pod istniejące konto (w tym konto administratora) poprzez wykorzystanie protokołu SCIM. Podatność występuje jedynie w konfiguracjach, w których flaga enableSCIM ma ustawioną wartość TRUE, oraz opcja user_sync_enabled w bloku auth.scim jest ustawiona na TRUE.

W celu uzyskania informacji o wersjach oprogramowania, w których podatności zostały usunięte, zalecamy śledzić komunikaty producenta.

Zespół CERT Polska rekomenduje niezwłoczną weryfikację swojej konfiguracji. Domyślne ustawienia systemu nie są podatne. W przypadku wykrycia kompromitacji systemu zalecamy niezwłoczny kontakt z naszym zespołem poprzez formularz na stronie incydent.cert.pl

Więcej o podatności można przeczytać na stronie https://grafana.com/blog/2025/11/19/grafana-enterprise-security-update-critical-severity-security-fix-for-cve-2025-41115/

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2025/58/podatnosc-w-oprogramowaniu-grafana-enterprise-i-grafana-cloud/

Aktywnie wykorzystywana krytyczna podatność w urządzeniach Fortinet FortiWeb Manager

W oprogramowaniu Fortinet FortiWeb Manager występuje podatność umożliwiająca utworzenie nowego konta (w tym konta z uprawnieniami administratora) nieuwierzytelnionemu atakującemu poprzez wykonanie spreparowanego zapytania HTTP POST na odpowiednią ścieżkę: /api/v2.0/cmdb/system/admin%3F/../../../../../cgi-bin/fwbcgi. Podatność jest aktywnie wykorzystywana przez atakujących i ma identyfikator CVE-2025-64446.

Wykorzystanie podatności wymaga włączonego dostępu do GUI panelu administratora za pomocą protokołu HTTP(S).

Informacje odnośnie podatnych wersji i dostępnych aktualizacji znajdują się na stronie producenta https://fortiguard.fortinet.com/psirt/FG-IR-25-910

Zespół CERT Polska rekomenduje niezwłoczną aktualizację oprogramowania do najwyższej możliwej wersji oraz weryfikację logów HTTP pod kątem zapytań do wskazanej ścieżki oraz istniejących kont użytkowników. W przypadku wykrycia kompromitacji urządzenia zalecamy niezwłoczny kontakt z naszym zespołem poprzez formularz na stronie incydent.cert.pl

Więcej o podatności można przeczytać na stronie https://www.rapid7.com/blog/post/etr-critical-vulnerability-in-fortinet-fortiweb-exploited-in-the-wild/ .

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2025/57/aktywnie-wykorzystywana-krytyczna-podatnosc-w-urzadzeniach-fortinet-fortiweb-manager/

Aktywnie wykorzystywana krytyczna podatność w urządzeniach Fortinet FortiWeb Manager

W oprogramowaniu Fortinet FortiWeb Manager występuje podatność umożliwiająca utworzenie nowego konta (w tym konta z uprawnieniami administratora) nieuwierzytelnionemu atakującemu poprzez wykonanie spreparowanego zapytania HTTP POST na odpowiednią ścieżkę: /api/v2.0/cmdb/system/admin%3F/../../../../../cgi-bin/fwbcgi. Podatność jest aktywnie wykorzystywana przez atakujących i na chwilę obecną nie ma przypisanego identyfikatora CVE.

Wykorzystanie podatności wymaga włączonego dostępu do GUI panelu administratora za pomocą protokołu HTTP(S).

W celu uzyskania informacji o wersjach oprogramowania, w których podatności zostały usunięte, zalecamy śledzić komunikaty producenta.

Zespół CERT Polska rekomenduje niezwłoczną aktualizację oprogramowania do najwyższej możliwej wersji oraz weryfikację logów HTTP pod kątem zapytań do wskazanej ścieżki oraz istniejących kont użytkowników. W przypadku wykrycia kompromitacji urządzenia zalecamy niezwłoczny kontakt z naszym zespołem poprzez formularz na stronie incydent.cert.pl

Więcej o podatności można przeczytać na stronie https://www.rapid7.com/blog/post/etr-critical-vulnerability-in-fortinet-fortiweb-exploited-in-the-wild/

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/57/aktywnie-wykorzystywana-krytyczna-podatnosc-w-urzadzeniach-fortinet-fortiweb-manager/

💊 Zwrot kosztów leków? Nie daj się nabrać!

✉️ Adresaci wiadomości, pod pozorem odebrania zwrotu za zakupione leki, są zachęcani do odwiedzenia strony, która w rzeczywistości jest stroną phishingową wyłudzającą dane użytkowników.

⌛ Ponadto oszuści w celu uskutecznienia oszustwa informują o krótkim terminie odebrania wniosku, tak aby ofiary miały mniej czasu, aby zorientować się, że podana wiadomość jest fałszywa.

⚠️ Pamiętaj żeby zgłaszać podejrzane wiadomości za pomocą formularza na stronie http://incydent.cert.pl ✅ Chronisz w ten sposób siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2025/56/zwrot-kosztow-lekow-nie-daj-sie-nabrac/

💊 Zwrot kosztów leków? Nie daj się nabrać!

✉️ Adresaci wiadomości, pod pozorem odebrania zwrotu za zakupione leki, są zachęcani do odwiedzenia strony, która w rzeczywistości jest stroną phishingową wyłudzającą dane użytkowników.

⌛ Ponadto oszuści w celu uskutecznienia oszustwa informują o krótkim terminie odebrania wniosku, tak aby ofiary miały mniej czasu, aby zorientować się, że podana wiadomość jest fałszywa.

⚠️ Pamiętaj żeby zgłaszać podejrzane wiadomości za pomocą formularza na stronie http://incydent.cert.pl ✅ Chronisz w ten sposób siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/56/zwrot-kosztow-lekow-nie-daj-sie-nabrac/

Raport miesięczny za październik 2025

📌 Raport za październik 2025 jest dostępny pod tym linkiem – https://cert.pl/uploads/docs/Podsumowanie_CSIRT_NASK_2025_10.pdf

W każdym wydaniu raportu miesięcznego znajdziesz:

najnowsze statystyki incydentów,

opisy aktualnych kampanii i technik ataków,

działania zespołu na rzecz edukacji i współpracy,

rekomendacje, jak chronić siebie i swoje systemy.

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/55/raport-miesieczny-za-pazdziernik-2025/

Raport miesięczny za październik 2025

📌 Raport za październik 2025 jest dostępny pod tym linkiem – https://cert.pl/uploads/docs/Podsumowanie_CSIRT_NASK_2025_10.pdf

W każdym wydaniu raportu miesięcznego znajdziesz:

najnowsze statystyki incydentów,

opisy aktualnych kampanii i technik ataków,

działania zespołu na rzecz edukacji i współpracy,

rekomendacje, jak chronić siebie i swoje systemy.

Wiadomość pochodzi ze strony https://moje.cert.pl/komunikaty/2025/55/raport-miesieczny-za-pazdziernik-2025/

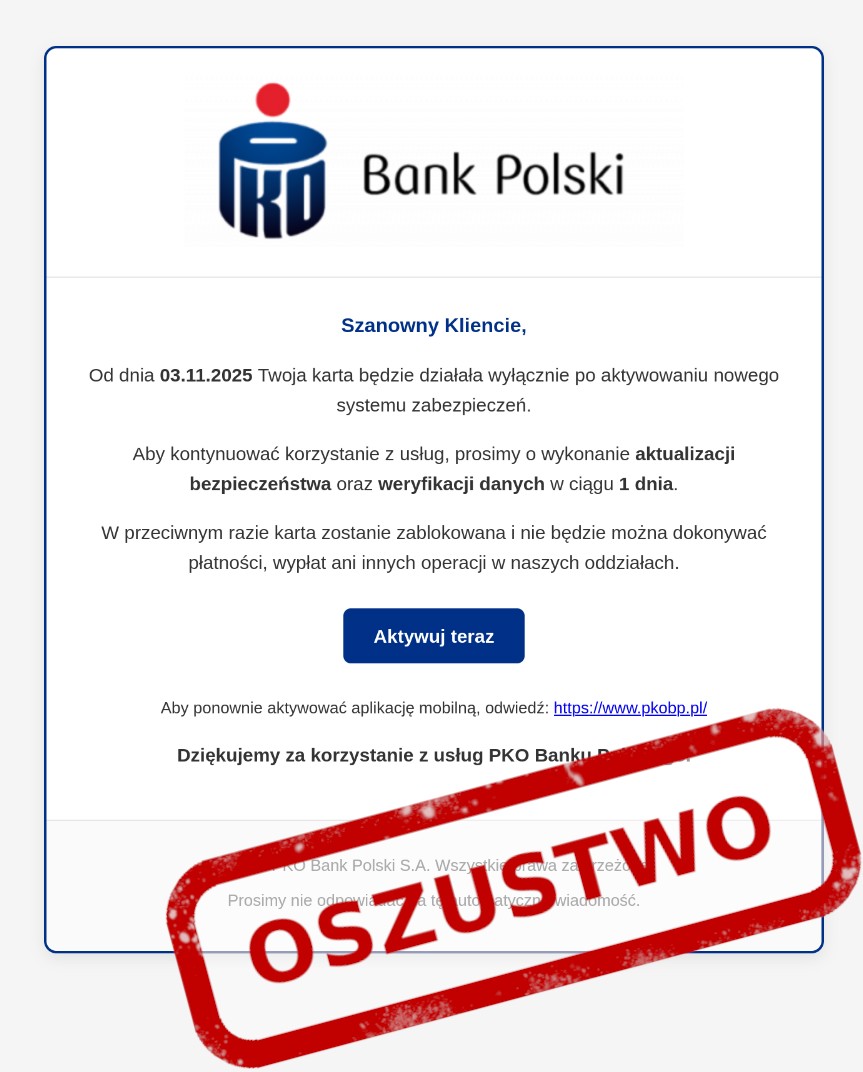

🚨 Kolejna kampania wymierzona w klientów PKO BP.

🔗 Link znajdujący się w treści przekierowuje na fałszywy panel logowania do banku, który służy do wykradania loginów i haseł do bankowości elektronicznej.

⚠️ Pamiętajcie, że przestępcy zmieniają szatę graficzną, ale regularnie korzystają z tych samych schematów oszustw.

✅ Umiejętność ich rozpoznawania i ograniczone zaufanie pozwolą Wam ochronić siebie i innych - podejrzane wiadomości zgłaszajcie przez formularz na stronie incydent.cert.pl

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/54/kolejna-kampania-wymierzona-w-klientow-pko-bp/

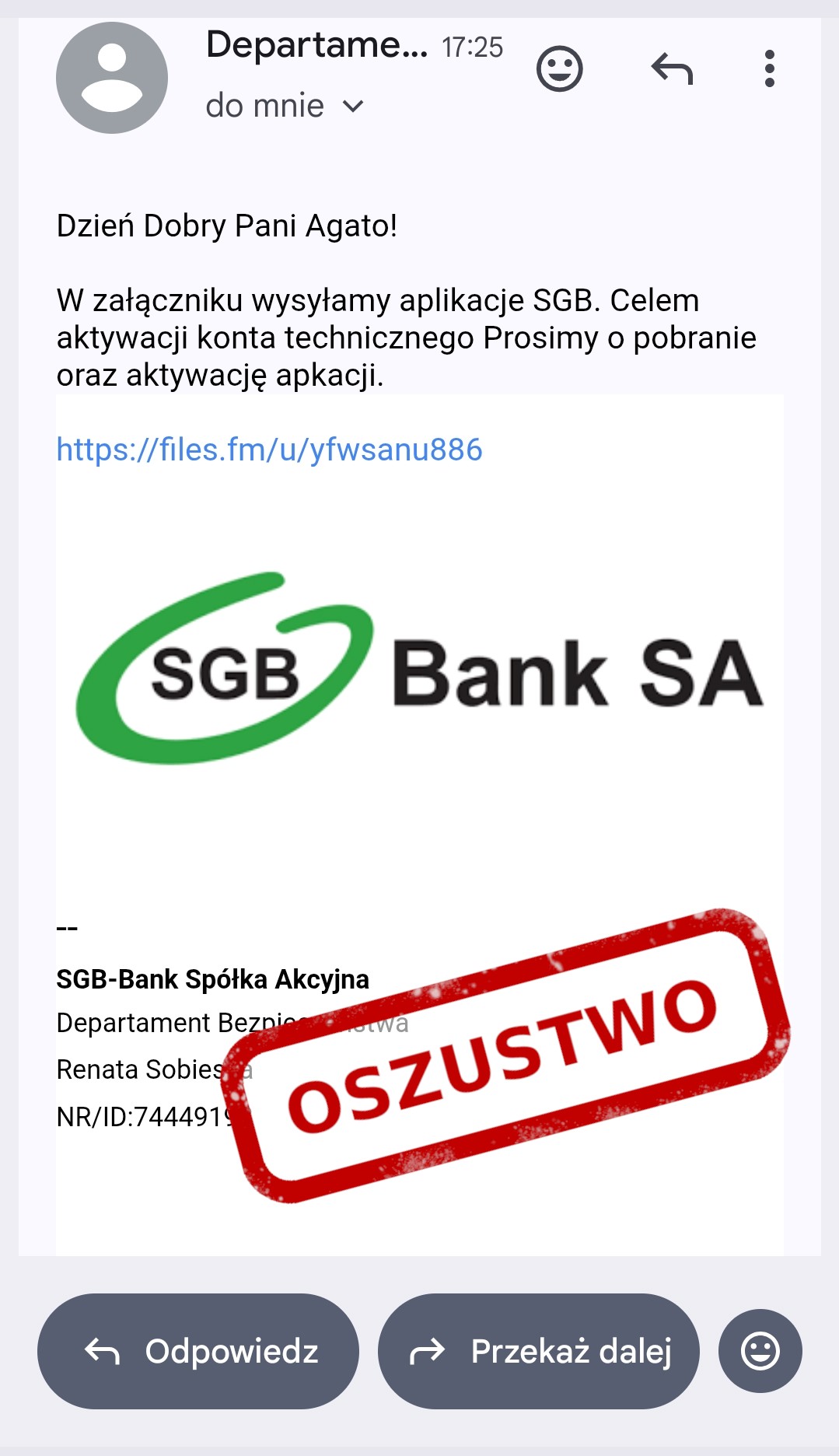

🦠 Malware w fałszywej aplikacji banku

📲 Wiadomość zawiera informację o rzekomej aktywacji konta technicznego i nakłania do pobrania oraz zainstalowania złośliwej aplikacji z linku zawartego w treści.

💳 Złośliwe oprogramowanie służy do ataku typu NFC relay, który polega na przechwyceniu komunikacji zbliżeniowej (w tym na przykład danych karty płatniczej) i przekazaniu jej na odległość - na przykład do wspólnika przestępców czekającego przy bankomacie.

📜 Więcej szczegółów, w tym techniczną analizę przypadku, znajdziecie w artykule: https://cert.pl/posts/2025/11/analiza-ngate/

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/53/malware-w-faszywej-aplikacji-banku/

⚕️ Obserwujemy kampanię oszustw, w której przestępcy podszywają się pod Narodowy Fundusz Zdrowia.

🔗 Link zawarty w wiadomości kieruje do strony wyłudzającej dane osobowe oraz dane karty płatniczej, z szatą graficzną wykorzystującą logotypy instytucji państwowych.

⚠️ Pamiętaj żeby zgłaszać podejrzane wiadomości za pomocą formularza na stronie http://incydent.cert.pl ✅ Chronisz w ten sposób siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/52/obserwujemy-kampanie-oszustw-w-ktorej-przestepcy-podszywaja-sie-pod-narodowy-fundusz-zdrowia/

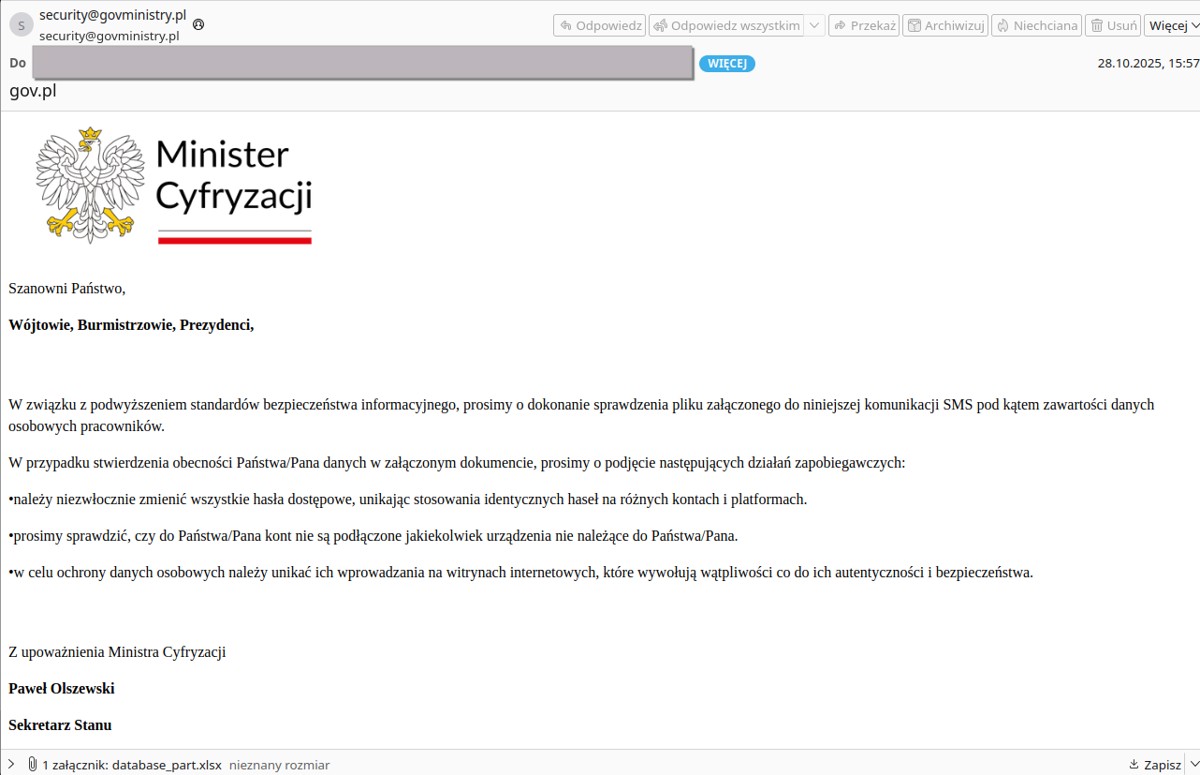

Uwaga! Ostrzegamy przed kampanią podszywającą się pod Ministerstwo Cyfryzacji.

Pierwsza z wiadomości, wysłana 28.10.2025, zawierała szkodliwy plik arkusza kalkulacyjnego XLSX. Umieszczono w nim link do pliku rzekomo zawierającego dodatkowe informacje - w rzeczywistości był to złośliwy plik wykonywalny, który po uruchomieniu infekował hosta.

30.10.2025 miała miejsce kolejna wysyłka. Tym razem fałszywa wiadomość nie zawiera szkodliwego załącznika, lecz bazuje na socjotechnice - jej celem jest wyłudzenie danych osób odpowiedzialnych za bezpieczeństwo teleinformatyczne w danej organizacji.

IoC:

govministry[.]pl

security@govministry[.]pl - adres nadawcy wiadomości

gov.pl - tytuł wiadomości ze szkodliwym załącznikiem

Pilna weryfikacja kontaktów w ramach Krajowego Programu Cyberbezpieczeństwa 2024-2028 - tytuł szkodliwej wiadomości

45.61.149.41:443 - adres serwera C2 szkodliwego oprogramowania

Rekomendacje

Weryfikacja logów pod kątem powyższych IoC.

W przypadku wykrycia - zgłoszenie incydentu do właściwego CSIRT-u poziomu krajowego.

W przypadku uruchomienia szkodliwego pliku - bezzwłoczne odizolowanie maszyny.

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/51/uwaga-ostrzegamy-przed-kampania-podszywajaca-sie-pod-ministerstwo-cyfryzacji/

💵 Zwrot podatku - podobna kampania, inny wektor.

📲 Dziś obserwujemy bardzo podobny schemat, ale rozsyłany SMS-owo. Przestępcy do lakonicznej wiadomości o zwrocie dołączają link do strony phishingowej.

🎓 Jest to doskonały przykład tego, jak pozornie zróżnicowane mogą być zagrożenia w internecie, ale wszystkie sprowadzają się do tych samych sztuczek socjotechnicznych - podszyć pod instytucje, graniu na chęci zysku, presji czasu czy strachu odbiorcy.

✅ Podejrzane wiadomości SMS przesyłajcie na darmowy numer 8080 - chronicie w ten sposób siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/50/zwrot-podatku-podobna-kampania-inny-wektor/

Opublikowano informacje na temat krytycznej podatności wykrytej w Windows Server Update Service

Podatność oznaczona jako CVE-2025-59287 umożliwia zdalne wykonanie kodu przez nieuwierzytelnionego atakującego, a w efekcie przejęcie kontroli nad urządzeniem.

W celu zabezpieczenia przed wykorzystaniem podatności, należy zaktualizować oprogramowanie do najnowszej wersji, udostępnionej dnia 23.10.2025.

Więcej informacji na temat zagrożenia znajduje się na stronie producenta: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-59287

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/49/opublikowano-informacje-na-temat-krytycznej-podatnosci-wykrytej-w-windows-server-update-service/

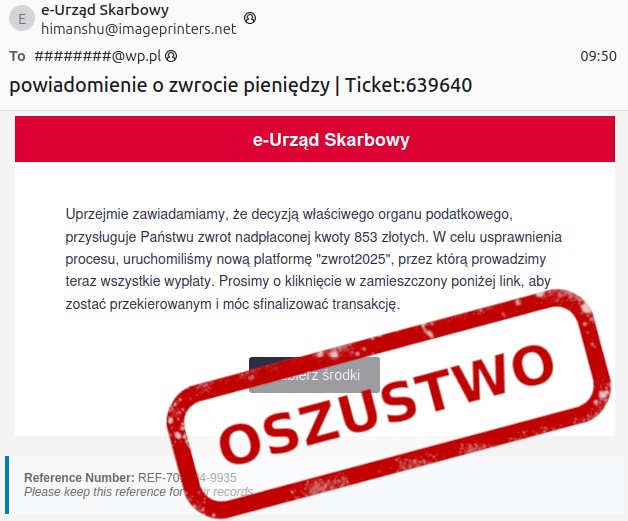

💰 e-Urząd Skarbowy informuje o zwrocie pieniędzy? Uważaj, to może być oszustwo!

💳 Witryna pozwala na wybór banku, a następnie prosi o podanie danych karty płatniczej i danych kontaktowych. Dane te trafiają bezpośrednio do przestępców, a ich podanie grozi utratą pieniędzy z konta.

⚠️ Pamiętaj żeby zgłaszać podejrzane wiadomości za pomocą formularza na stronie http://incydent.cert.pl ✅ Chronisz w ten sposób siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/48/e-urzad-skarbowy-informuje-o-zwrocie-pieniedzy-uwazaj-to-moze-byc-oszustwo/

📦 Jesienna odsłona phishingu na paczkę.

✉️ W najnowszej odsłonie tej kampanii przestępcy rozsyłają wiadomości mailowe zawierające informację o paczce rzekomo oczekującej na odbiór. Zachęcają do otwarcia załącznika aby poznać szczegóły.

📦 W załączonym archiwum zip znajduje się plik ze złośliwym oprogramowaniem, najczęściej w formacie .js. Zanim otworzysz załącznik od nieznanego nadawcy, zwróć uwagę na detale!

⚠️ Wszelkie podejrzane wiadomości możesz zgłosić do naszego zespołu za pomocą formularza na stronie http://incydent.cert.pl ✅ Chronisz w ten sposób siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/47/jesienna-odsona-phishingu-na-paczke/

Krytyczna podatność CVE-2025-10230 w oprogramowaniu Samba Active Directory Domain Controller

Występuje ona jedynie w instalacjach, które są wykorzystywane jako kontroler domeny Active Directory, mają włączoną obsługę protokołu WINS oraz parametr "wins hook".

Podatność oznaczona jako CVE-2025-10230 umożliwia zdalne wykonanie kodu przez nieuwierzytelnionego atakującego poprzez wykorzystanie parametru "wins hook", a w efekcie przejęcie kontroli przez atakującego.

Podatność występuje we wszystkich wersjach powyżej 4.0. Więcej informacji na temat zagrożenia znajduje się na stronie https://www.samba.org/samba/security/CVE-2025-10230.html

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/46/krytyczna-podatnosc-cve-2025-10230-w-oprogramowaniu-samba-active-directory-domain-controller/

Poważne podatności w urządzeniach F5

Powodem nagłej publikacji kilkudziesięciu podatności jest incydent ujawniony przez producenta i skomentowany przez CISA, dotyczący kradzieży części kodu źródłowego oraz informacji o nieujawnionych wcześniej lukach bezpieczeństwa.

Podatności występują m. in. w produktach:

BIG-IP,

F5OS-A / F5OS-C,

BIG-IQ i BIG-IP Next.

Dokładne wersje i zakres podatności zostały opisane w publikacjach F5 załączonych poniżej.

Przykładowe podatności opisane przez producenta:

CVE-2025-53868 (CVSS 8.5) - ominięcie ograniczeń trybu „Appliance”.

CVE-2025-61955 (CVSS 8.5) - możliwa eskalacja uprawnień w F5OS.

CVE-2025-60016 (CVSS 8.7) - błąd w obsłudze profili SSL/TLS.

Zalecane działania:

Zweryfikuj, czy organizacja korzysta z urządzeń F5 - jeżeli tak, sprawdź modele urządzeń oraz wersje wykorzystywanego oprogramowania. Zweryfikuj, czy panele są dostępne z Internetu.

Odłącz zewnętrzny dostęp do interfejsów zarządzania.

Zastosuj dostępne poprawki i aktualizacje od producenta dla podatnych wersji.

Więcej informacji na temat zaistniałego incydentu, opublikowanych podatności oraz zaleceń technicznych można znaleźć na stronach:

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/45/powazne-podatnosci-w-urzadzeniach-f5/

Nowa dawka informacji o cyberzagrożeniach!

W każdym wydaniu znajdziesz:

najnowsze statystyki incydentów,

opisy aktualnych kampanii i technik ataków,

działania zespołu na rzecz edukacji i współpracy,

rekomendacje, jak chronić siebie i swoje systemy.

📌 Raport za wrzesień 2025 jest już dostępny – https://cert.pl/posts/2025/10/raport-miesieczny-09/

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/44/nowa-dawka-informacji-o-cyberzagrozeniach/

✉️ Kampania dystrybucji szkodliwego oprogramowania podszywająca się pod firmę Pocztex

Wiadomość zawiera informację o nowej paczce wysłanej przez klienta. Zdjęcie załączone do wiadomości, które ma imitować etykietę przesyłki, zawiera w sobie odnośnik do strony pobierającej szkodliwe oprogramowanie.

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/43/kampania-dystrybucji-szkodliwego-oprogramowania-podszywajaca-sie-pod-firme-pocztex/

✉️ Kampania wykorzystująca wizerunek portalu gov.pl

W wiadomości imitującej typowe zabezpieczenie przed nieautoryzowanym dostępem informują, że na konto w portalu dokonano nowego logowania z nieznanego urządzenia.

Sugestia, że wykonano je w celu podpisania jakichś dokumentów ma na celu wywołanie w ofierze niepokoju i skłonienie do działania.

W wiadomości znajduje się numer telefonu do rzekomej "pomocy technicznej". Wejście w kontakt z przestępcami skutkuje próbą zmanipulowania ofiary do niekorzystnym rozporządzeniem mienia.

Pamiętaj, żeby w takich przypadkach zawsze weryfikować domenę nadawcy wiadomości, czyli część adresu email po znaku "@".

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/42/kampania-wykorzystujaca-wizerunek-portalu-govpl/

‼️ Obserwujemy kolejny rzut kampanii podszyć pod Narodowy Fundusz Zdrowia!

🔗 Wiadomości mailowe rozsyłane przez oszustów zawierają link, który prowadzi do strony wyłudzającej dane osobowe i karty płatniczej.

🌐 Pamiętaj, zawsze sprawdzaj adres nadawcy wiadomości, jak również adres strony internetowej, na której planujesz podać swoje dane.

⚠️ Wszelkie podejrzane wiadomości możesz zgłosić do naszego zespołu za pomocą formularza na stronie incydent.cert.pl ✅ Chronisz w ten sposób siebie i innych!

Wiadomość pochodzi ze strony https://moje.cert.pl//komunikaty/2025/41/obserwujemy-kolejny-rzut-kampanii-podszyc-pod-narodowy-fundusz-zdrowia/